Вирішення проблеми синхронізації локального часу на pfsence

Зайти в консоль і ввести команду декілька разів

ntpdate 0.opnsense.pool.ntp.org

sysctl -w kern.timecounter.hardware=ACPI-fast

https://forum.opnsense.org/index.php?topic=18557.0

Зайти в консоль і ввести команду декілька разів

ntpdate 0.opnsense.pool.ntp.org

sysctl -w kern.timecounter.hardware=ACPI-fast

https://forum.opnsense.org/index.php?topic=18557.0

On some occasions NTP is not working as expected, with the below observed:

To fix this you need to add the below NAT entry:

Firewall > NAT, Outbound tab. Add rule to the top.

Disabled: Unchecked

Do not NAT: Unchecked

Interface: WAN (make one of these rules for each WAN)

Protocol: any

Source: This Firewall (self)

Destination: port 123

Not: Unchecked

Translation Address: Interface Address

Port or Range: Blank

Description: NAT NTP out of the firewall

Then either reset the states (Diagnostics > States > Reset States) or reboot the pfSense box.

Thank you for reading! Be sure to share this post if you found it helpful and don’t hesitate to chat with me about it!

dnf config-manager –add-repo=https://download.docker.com/linux/centos/docker-ce.repo

dnf list docker-ce

dnf install docker-ce

systemctl enable –now docker

systemctl status docker

netstat -tulnp

curl -L “https://github.com/docker/compose/releases/download/1.27.4/docker-compose-Linux-x86_64” -o /usr/local/bin/docker-compose

Грязный хак по смене картинок в Windows 10 на экране блокировки. Microsoft – “молодцы”(!!!) и теперь сменить картинку на экране блокировки можно через GPO только для Windows 10 Enterprise и редакции для учебных заведений (такая вот тырпрайз фича, да). А сами фоновые рисунки лежат в папках C:\ProgramData\Microsoft\Windows\SystemData\SID-Пользователя\ReadOnly\Lockscreen_*\ , которые “надежно” защищены правами NTFS (владелец папки – NT AUTORITY\SYSTEM и админу туда нельзя). Поэтому в Logon-скрипт на компы через GPO (а мы все знаем, что он запускается от имени системы) был добавлен следующий потрясающий батник, состоящий из одной строки: FOR %%i IN (dir /B /S C:\ProgramData\Microsoft\Windows\SystemData\*.jpg) DO copy /Y “\\domain.name\NETLOGON\bginfo\flag.jpg” %%i и теперь на всех компах организации гордо реет флажок с лого фирмы.

Я регулярно использую Docker, но в очень ограниченном режиме. Чаще всего просто запускаю и использую готовые контейнеры. Иногда правлю чужие докер файлы и практически никогда не пишу свои. Нет задач для этого.

Наиболее частые команды, которые приходится использовать, это запуск контейнера:

docker run -d -p 80:80 –restart=always –name nginx-proxy nginx

Просмотр списка запущенных и всех контейнеров:

docker ps

docker ps -a

Просмотр образов:

docker images

Удаление образов, одного или сразу всех:

docker rmi grafana/grafana

docker rmi $(docker images -a -q)

Вход в консоль контейнера:

docker exec -it nginx-proxy bash

Просмотр логов контейнера:

docker logs nginx-proxy

docker logs –tail 100 nginx-proxy

А на днях я узнал еще некоторые команды, которые очень полезны, но я о них просто не знал и никогда не использовал. Когда их увидел и родилась идея написать заметку и сохранить все наиболее часто используемые команды в одном месте, чтобы потом не вспоминать.

Статистика потребляемых ресурсов контейнера или группы контейнеров:

docker stats grafana7

docker stats container1 container2

docker stats grafana7 –format “table {{.Name}}\t{{.CPUPerc}}\t{{.MemUsage}}”

Просмотр запущенных процессов в контейнере:

docker top grafana7

Вот пожалуй и всё из основного, что обычно нужно. Для полноты картины добавлю еще несколько полезных команд, которые нужны реже, но всё равно пригодятся.

Информация о контейнере:

docker inspect nginx-proxy

Выполнить команду в контейнере:

docker exec -it nginx-proxy /usr/sbin/nginx -s reload

Очистить неиспользуемые данные:

docker system prune

Проверить занимаемое докером место:

docker system df

Пожалуй это все команды, что я обычно использую. Не считая запуска, перезапуска, удаления контейнеров. Пропустил что-то важное?

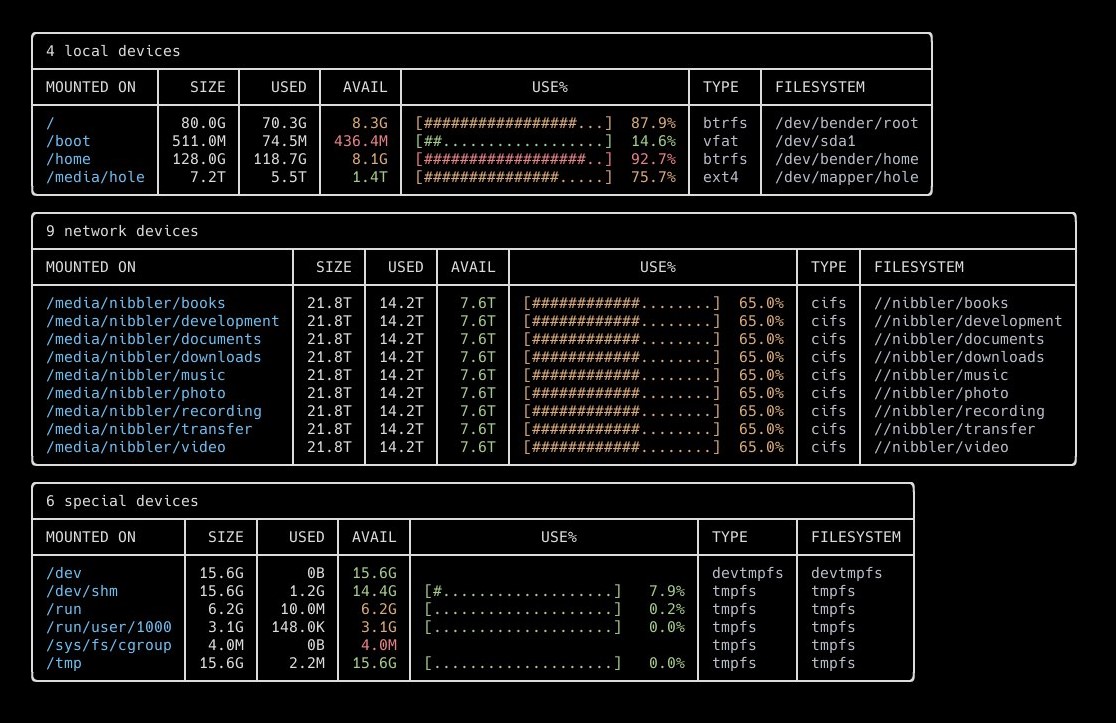

duf (https://github.com/muesli/duf). По дефолту показує зручний табличний вигляд змонтованих пристроїв, розділяючи локальні сховища, мережеві і спеціальні, типу / dev, / run і т.д.

З інших корисних можливостей:

– розфарбований висновок

– настроюється сортування і фільтрація виведення

– висновок результату в json форматі

Є пакет під всі популярні системи, в тому числі windows. Ставимо на centos:

# rpm -ivh https://github.com/muesli/duf/releases/download/v0.6.2/duf_0.6.2_linux_amd64.rpm

Приклад використання:

# duf –only local –sort size

Вивід тільки локальних сховищ з сортуванням за розміром.

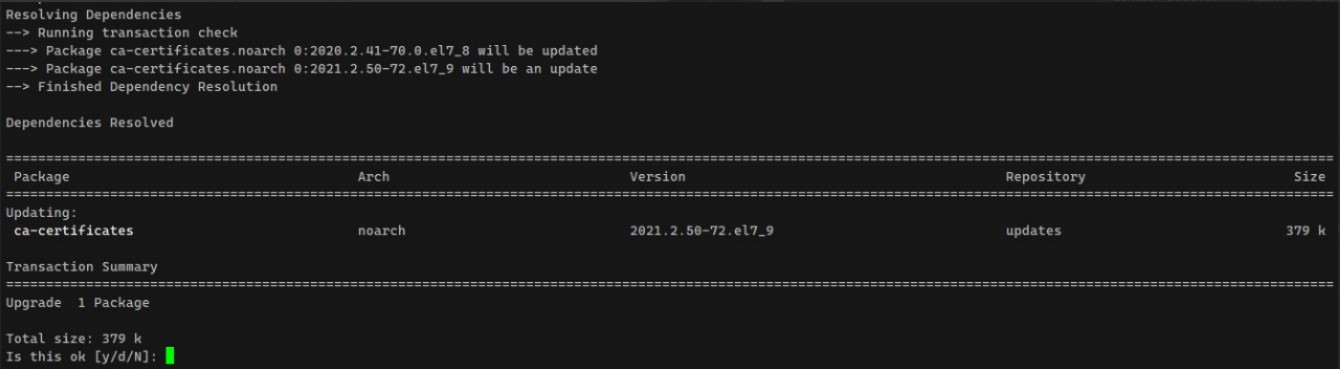

Необхідно по ssh обновити пакет ca-certificates для Centos 7.

.

Для данной задачи мне понадобится, что у моего ИБП IPPON INNOVA RT 3K был подключен SNMP модуль (Ippon NMC SNMP - модуль SNMP). Включаю ИБП. Затем на этом модуль в разъем вставляю специальный кабель, идущий в комплекте, а на другую сторону надеваю переходник TrendNet TU-S9 (который представляет из себя COM-порт на USB)

Почему-то моя рабочая система

Почему-то моя рабочая система Windows 10 не опознала подключенный переходник, поэтому пришлось скачать (скачать их можно теперь у меня) с официального сайта драйвера и поставить их, после подключения распозналось и в «Диспетчере устройств» опознался COM-порт:

![]()

Далее запускаю утилиту putty и настраиваю подключение:

Category: Session

Specify the destination you want to connect to: Connect type: SerialSerial line: указываю COM5Speed: 9600Saved Settings: набираю ipponCategory: Connection - Serial

Serial line to connect to: COM5Speed (baud): 9600Data bits: 8Stop bits: 1Parity: NoneFlow control: NoneCategory: Session — нажимаю Save, а после подключаюсь путем нажатия кнопки Open, вижу черный экран:

нажимаю клавишу Enter в нем

Invalid Password!!

NMC Version 2.7.0.a

+============================================================================+

| Network Management Card Configure Menu |

+============================================================================+

Password:

При первом входе у Вас пароль по умолчанию – это Administrator

NMC Version 2.7.0.a

+============================================================================+

| Network Management Card Configure Menu |

+============================================================================+

Password:************* (дефолтный пароль Administrator)

NMC Version 2.7.0.a

+============================================================================+

| Network Management Card Configure Menu |

+============================================================================+

1. IP Configurations

2. Pass Through

3. Reset Configuration to default

4. Restart

5. Change Password

6. Network Access Control

0. Exit

Изменяю дефолтный пароль на свой:

Please Enter Your Choice : нажимаю 5

Please enter the old password:************* (ввожу Administrator)

Please enter the new password:************ (ввожу новый пароль)

Please re-enter the new password:************ (ввожу новый пароль)

The password changed.

NMC Version 2.7.0.a

+============================================================================+

| Network Management Card Configure Menu |

+============================================================================+

1. IP Configurations

2. Pass Through

3. Reset Configuration to default

4. Restart

5. Change Password

6. Network Access Control

0. Exit

Please Enter Your Choice :

Please Enter Your Choice :

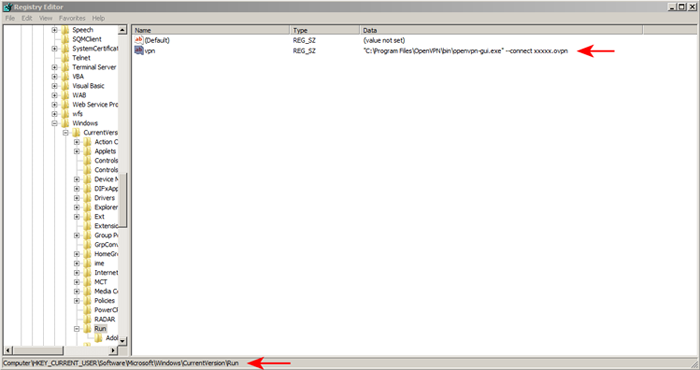

Якщо ви хочете, щоб OpenVPN автоматично запускався та входив у з’єднання за замовчуванням під час завантаження комп’ютера, виконайте наведені нижче дії. Щоб це працювало, ви повинні використовувати останню версію OpenVPN 2.3 або вище. Крім того, використання цього методу зберігає ваше ім’я користувача та пароль у текстовому файлі на вашому комп’ютері. Ви повинні робити це лише на захищеному комп’ютері, а ніколи на загальнодоступній машині.

У рядку пошуку введіть «regedit», і він знайде regedit.exe. Запустіть його. Будьте дуже обережні з використанням regedit і не вносіть жодних змін в інші налаштування, оскільки це може зламати ваш комп’ютер.

Перейдіть до наступного місця:

HKEY_CURRENT_USER\Software\Microsoft\Windows\CurrentVersion\Run

Click on ‘Edit’

Click on ‘New’

Click on ‘String Value’

Name the string something descriptive such as ‘VPN’

Now click on ‘Edit and Modify’

Add the following line to the new string you created:

For 32 bit Windows – “C:\Program Files\OpenVPN\bin\openvpn-gui.exe” –connect xxxxx.ovpn

For 64 bit Windows – “C:\Program Files (x86)\OpenVPN\bin\openvpn-gui.exe” –connect xxxxx.ovpn

Xxxxx замінюється ім’ям файлу конфігурації OpenVPN, який ви хочете запустити. Список доступних файлів .ovpn можна знайти в папці «OpenVPN / config» на вашому комп’ютері. Або ви можете використовувати імена зі списку вибору з’єднання, ввівши їх точно так, як показано на малюнку, і додавши ‘.ovpn’ до кінця.

Наприклад, список вибору «USA ast» буде введено як «USA East.ovpn»

Вихід з регедиту

Тепер вам потрібно створити файл пароля:

Відкрийте NotePad, клацнувши правою кнопкою миші та вибравши «Запуск від імені адміністратора»

Введіть своє ім’я користувача та натисніть клавішу Enter, а потім введіть свій пароль. Переконайтеся, що в жодному рядку немає порожніх пробілів.

Збережіть файл у:

(For 32 bit OpenVPN users):

C – Program Files (x86) – OpenVPN – config

(For 64 bit OpenVPN users):

C – Program Files – OpenVPN – config

Далі в меню входу клацніть правою кнопкою миші на підключенні, яке ви додали до реєстру за замовчуванням. Виберіть “Редагувати конфігурацію”

Знайдіть рядок із написом „auth-user-pass”

Змініть його на ‘auth-user-pass password.txt’. (зауважте, що це пробіл, а не дефіс, між словами «передати» та «пароль»)

Зберегти та вийти

Ви також можете змінити цей рядок на всіх інших файлах конфігурацій, і вони автоматично увійдуть без необхідності вводити пароль користувача в майбутньому.

Тепер, коли ви перезавантажите комп’ютер, OpenVPN автоматично запуститься і ввійде до вашого з’єднання за замовчуванням.

За допомогою параметрів групових політик ви можете задати кількість унікальних користувачів, чиї облікові дані можуть бути збережені в локальний кеш на комп’ютерах домену. Щоб дані потрапили в кеш, користувач повинен хоча б один раз залогінитися на комп’ютер.

За замовчуванням в Windows 10 / Windows Server 2016 зберігаються облікові дані для 10 користувачів. Щоб змінити цю кількість, використовується параметр GPO(Interactive logon: Number of previous logons to cache (in case domain controller is not available)(Інтерактивний вхід в систему: кількість попередніх підключень до кешу в разі відсутності доступу до контролера домену), який знаходиться в розділі Computer Configuration -> Policies -> Windows Settings -> Security Settings -> Local Policies -> Security Options. Можна задати значення від 0 до 50.

Якщо задати 0, це заборонить Windows кешувати облікові дані користувачів. В цьому випадку при недоступності домену, при вході користувача з’явиться помилка “There are currently no logon servers available to service the logon request”.

Цей параметр також можна налаштувати за допомогою REG_SZ параметра реєстру CashedLogonsCount из ветки HKLM\Software\Microsoft\Windows NT\CurrentVersion\Winlogon

При вході під збереженими даними, користувач не бачить, що контролер домену недоступний. За допомогою GPO можна вивести повідомлення про вхід під кешуватися даними. Для цього потрібно включити політику Report when logon server was not available during user logon (Запитувати, якщо сервер входу недоступний при вході користувача) в розділі Compute configuration -> Policies -> Administrative templates -> Windows Components -> Windows Logon Options.

В цьому випадку при вході користувача в треї буде з’являтися повідомлення:

Неможливо з’єднатися з сервером входу (контролеру домену). Вхід виконаний за допомогою раніше збережених відомостей про обліковий запис.

A domain controller for your domain could not be contacted. You have been logged on using cached account information. Changes to your profile since you last logged on might not

be available.

Цю настройку можна включити через реєстр: HKEY_LOCAL_MACHINE/SOFTWARE/Microsoft/Windows NT/Current Version/Winlogon

Безпека кешованих облікових даних в Windows

Локальне кешування облікових даних несе низку ризиків безпеки. Зловмисник, отримавши фізичний доступ до комп’ютера / ноутбука з кешуватися даними, може за допомогою брутфорса розшифрувати хеш пароля (тут все залежить від складності та довжини пароля, для складних паролів час підбору величезна). Тому не рекомендується використовувати кешування для облікових записів з правами локального адміністратора (або, тим більше, доменного адміністратора).

Для зменшення ризиків безпеки, можна відключити кешування облікових записів на офісних комп’ютерах і комп’ютерах адміністраторів. Для мобільних пристроїв бажано зменшити кількість Кешована акаунтів до 1. Тобто навіть якщо адміністратор заходив на комп’ютер і його облікові дані потрапили в кеш, при вході користувача-власника пристрою, хеш пароля адміністратора буде видалений.

Для доменів з функціональним рівнем Windows Server 2012 R2 або вище можна додати облікові записи адміністраторів домену в групу Protected Users. Для таких користувачів заборонено локальне збереження кешованих даних для входу.

Можна створити в домені окремі політики з використання кешованих облікових даних для різних пристроїв і категорій користувачів (наприклад, за допомогою GPO Security filters, WMI фільтрів, або поширенню налаштувань параметра реєстру CashedLogonsCount через GPP Item level targeting).

Для мобільних користувачів – CashedLogonsCount = 1

Для звичайних комп’ютерів – CashedLogonsCount = 0

Такі політики знизять ймовірність отримання хеша привілейованих користувачів з персональних комп’ютерів.