SFP

G – мідний 1гіг

G+ – мідний 2,5гіг

S – оптичний 1гіг

S+ – оптичний 10гіг

Q+ – оптичний 40гіг

XQ – оптичний 100гіг

G – мідний 1гіг

G+ – мідний 2,5гіг

S – оптичний 1гіг

S+ – оптичний 10гіг

Q+ – оптичний 40гіг

XQ – оптичний 100гіг

iptables

Управление iptables

service iptables stop – Остановка

service iptables start – Запуск

service iptables restart – Перезагрузка

service iptables save – Сохранить правила брандмауэра (CentOS / RHEL / Fedora Linux)

iptables-save – Сохранить правила

iptables-save > /root/my.active.firewall.rules – Сохранить правила (в других дистрибутивах)

Включение ip forward (трафик меджу интерфейсами):

echo 1 > /proc/sys/net/ipv4/ip_forward

sysctl -p

tools:

iptables -L – вывести список правил

iptables -S – вывести список правил

iptables -L -n -v – вывести список правил (-n не резолвить IP) (-v Отображение подробной информации)

iptables -L -n -v –line-numbers – просмотр правил с номером строки

iptables -L INPUT -n -v – просмотра INPUT

iptables -L OUTPUT -n -v –line-numbers – просмотра OUTPUT

iptables -L INPUT -n –line-numbers – просмотр правил с номером строки в INPUT

iptables -L OUTPUT -n –line-numbers – просмотр правил с номером строки в OUTPUT

iptables -L OUTPUT -n –line-numbers | less – просмотр правил с номером строки в OUTPUT перенаправив вывод в less

iptables -L OUTPUT -n –line-numbers | grep 8.8.8.8 – просмотр правил с номером строки в OUTPUT грепаем 8.8.8.8

Очистка таблицы filter:

iptables -F INPUT

iptables -F OUTPUT

iptables -F FORWARD

Очистка таблицы nat:

iptables -t nat -F PREROUTING

iptables -t nat -F POSTROUTING

Очистка таблицы mangle:

iptables -t mangle -F PREROUTING

Очистка правил подробно:

iptables -F – Удаление всех правил (flushing)

iptables -X – Удаление цепочки

iptables -t nat -F – Выбрать таблицу и удалить правила

iptables -t nat -X – Выбрать таблицу и удалить правила

iptables -t mangle -F – Выбрать таблицу и удалить правила

iptables -t mangle -X – Выбрать таблицу и удалить правила

iptables -P INPUT ACCEPT – Установить политику по умолчанию

iptables -P OUTPUT ACCEPT – Установить политику по умолчанию

iptables -P FORWARD ACCEPT – Установить политику по умолчанию

Чистим ветки логов:

iptables -F undef_in

iptables -F undef_out

iptables -F undef_fw

iptables -X undef_in

iptables -X undef_out

iptables -X undef_fw

Закрываем всё:

iptables -P INPUT DROP

iptables -P OUTPUT DROP

iptables -P FORWARD DROP

Включаем NAT:

iptables -t nat -A POSTROUTING -o eth0 -j MASQUERADE

Разрешаем принимать трафик на loopback-интерфейсе:

iptables -A INPUT eth2 -j ACCEPT

iptables -A INPUT -i eth1 -j ACCEPT

iptables -A FORWARD -i lo -o eth1 -j ACCEPT$IPT -A FORWARD -i eth2 -o lo -j ACCEPT

iptables -A FORWARD -i lo -o eth2 -j ACCEPT$IPT -A FORWARD -i eth1 -o lo -j ACCEPT

iptables -A INPUT -i lo -j ACCEPT

iptables -A OUTPUT -o lo -j ACCEPT

Разрешение исходящего трафика:

iptables -A OUTPUT -o eth0 -j ACCEPT

iptables -A OUTPUT -o eth1 -j ACCEPT

iptables -A OUTPUT -o eth2 -j ACCEPT

Разрешить соединения, которые инициированы изнутри

iptables -A INPUT -m state –state ESTABLISHED,RELATED -j ACCEPT

iptables -A FORWARD -m state –state ESTABLISHED,RELATED -j ACCEPT

Следующими правилами разрешаем коннекты на наш сервер из вне:

iptables -A INPUT -p udp –dport 33434:33523 -j ACCEPT – Разрешить traceroute

iptables -A INPUT -p tcp –dport 22 -j ACCEPT – Разрешаем SSH

iptables -A INPUT -p tcp –dport 10000 -j ACCEPT – Разрешаем webmin

iptables -A INPUT -i eth0 -p tcp –dport 80 -j ACCEPT – Доступ на http

Проброс RDP на сервер терминалов:

iptables -t nat -A PREROUTING -p tcp –dport 3389 -i eth0 -j DNAT –to 192.168.0.100

iptables -A FORWARD -i eth0 -d 192.168.0.100 -p tcp –dport 3389 -j ACCEPT

Выход из локалки на почтовые сервера

iptables -A FORWARD -d smtp.mail.ru -o eth0 -p tcp -m tcp –dport 25 -j ACCEPT

iptables -A FORWARD -d smtp.masterhost.ru -o eth0 -p tcp -m tcp –dport 25 -j ACCEPT

dpkg-reconfigure locales

# feb/09/2022 07:27:19 by RouterOS 7.2rc3

# software id =

#

/routing table

add disabled=no fib name=https

/ip address

add address=10.0.0.2/30 interface=ether1 network=10.0.0.0

add address=172.16.0.2/30 interface=ether2 network=172.16.0.0

/ip dns

set servers=1.1.1.1

/ip firewall mangle

add action=mark-routing chain=prerouting dst-port=443 new-routing-mark=https \

passthrough=no protocol=tcp

/ip firewall nat

add action=masquerade chain=srcnat out-interface=ether1

add action=masquerade chain=srcnat out-interface=ether2

/ip route

add disabled=no distance=1 dst-address=0.0.0.0/0 gateway=8.8.8.8 pref-src=\

0.0.0.0 routing-table=main scope=30 suppress-hw-offload=no target-scope=\

11

add disabled=no distance=2 dst-address=0.0.0.0/0 gateway=172.16.0.1 pref-src=\

0.0.0.0 routing-table=main scope=30 suppress-hw-offload=no target-scope=\

10

add disabled=no distance=1 dst-address=8.8.8.8/32 gateway=10.0.0.1 pref-src=\

0.0.0.0 routing-table=main scope=10 suppress-hw-offload=no target-scope=\

10

add disabled=no dst-address=0.0.0.0/0 gateway=172.16.0.1 routing-table=https \

suppress-hw-offload=no

/system identity

set name=border

Windows Server 2012 R2: wusa /uninstall /kb:KB5009624

Windows Server 2019: wusa /uninstall /kb:KB5009557

Windows Server 2022: wusa /uninstall /kb:KB5009555У цій статті буде розглянуто створення резервного копіювання BitrixVM на віддалений FTP-сервер. Так, як у збірці BitrixVM відсутній цей функціонал, необхідно буде використовувати скрипт для коректного виконання.

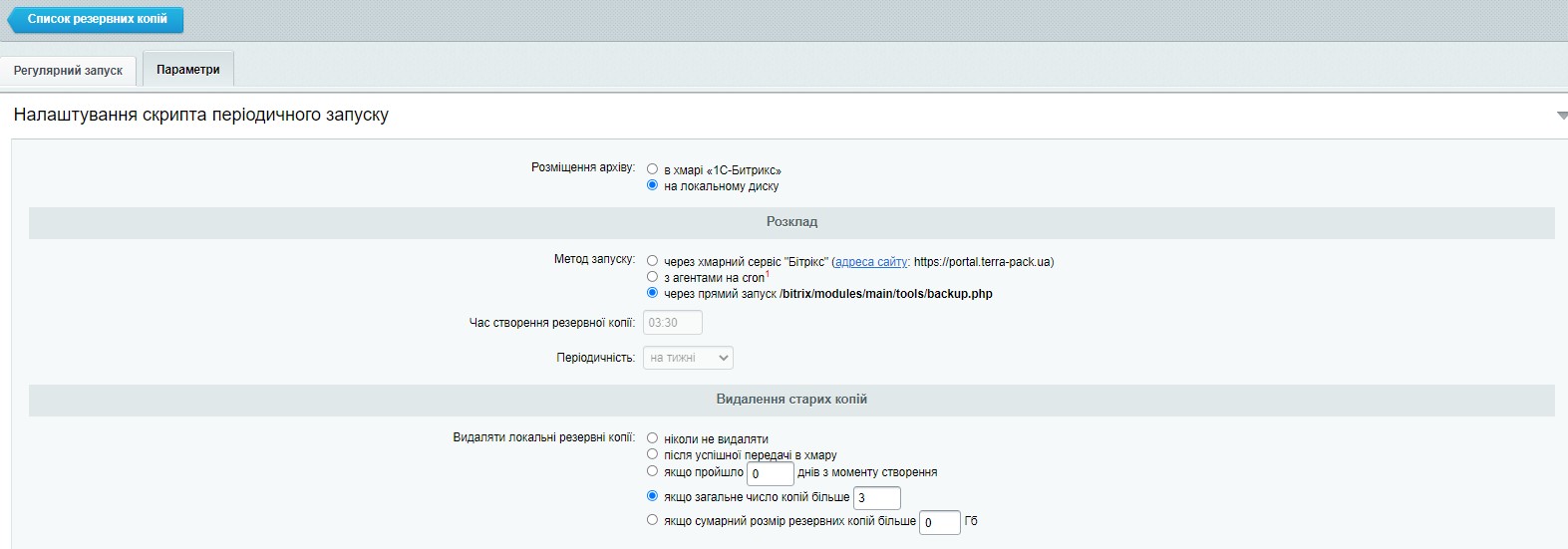

Впершу чергу тре зайти в адмінку порталу https://адреса-порталу/bitrix. Та вказати щоб виконувалося автоматичне резервне копіювання за вказаними параметрами:

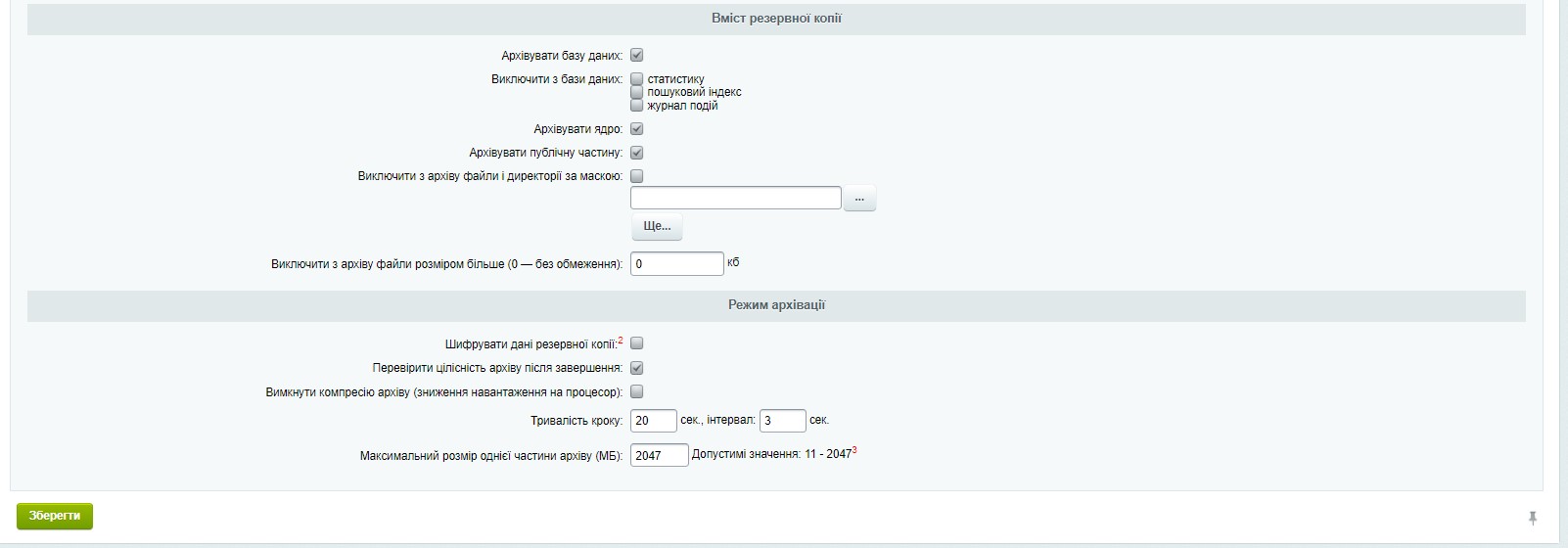

Далі потрібно підключитися до сервера по SSH. Для запуску резервного копіювання виконуємо наступну команду:

$ php –f /hiome/bitrix/www/ bitrix/modules/main/tools/backup.php

Незалежно від того, яким чином ви створювали резервну копію, на даний момент у вас є резервна копія ядра та бази даних, яку ви зможете відновити за допомогою файлу бітрикс restore.php

Скрипт виконано успішно, відповідно можна налаштовувати планувальник для вивантажування на віддалений ftp-сервер. Далі Вам необхідно завантажити наш скрипт з розвантаження бекапу на сховище FTP.

Сам файл тре перейменувати в ftpbachup.php Після того, як скрипт буде завантажений, його необхідно буде помістити в папку «/home/bitrix/backup/archive», в якій зберігаються резервні копії.

CentOS/Redhat: yum install php-cli php-ftp -y

Fedora/CentOS 8: dnf install php-cli php-ftp -y

Ubuntu/Debian: apt-get install php-cli php-ftp -y

Після успішного встановлення оточення, можна спробувати запустити скрипт командою:

php /home/bitrix/backup/archive/FtpBackup.php

При успішній роботі скрипта він покаже прогрес підключення та вивантаження. Якщо є проблеми, буде показано помилки вивантаження.

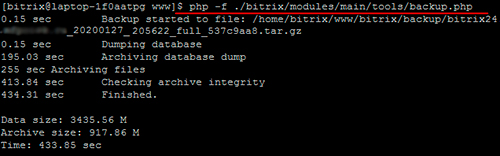

Тепер необхідно в косолі ssh виконати команду і зайти в планувальник cron

nano /etc/crontab

Та додати два рядки вкінці

MAILTO=”a.boyko@terra-pack.ua”

10 22 * * * bitrix php /home/bitrix/ext_www/portal.terra-pack.ua/bitrix/modules/main/tools/backup.php && php -f /home/bitrix/ext_www/portal.terra-pack.ua/bitrix/backup/ftpbachup.php

Перше це пошта при успішному виконанні прийде лог. Друге це :

Вивантаження на FTP сервер завдяки даній команді буде виконано лише у разі успішного створення бекапу.

По-умолчнанию “Администраторы домена” имеют право вводить неограниченное число компьютеров, все остальные ограничены 10.

Как предотвратить ситуацию из статьи:

Открыть “Пользователи и компьютеры Active Directory”;

в меню Вид включить “Дополнительные компоненты”;

открыть свойства домена, на вкладке “Редактор атрибутов” найти “ms-DS-MachineAccountQuota” и установить в 0.

Этим мы запретим неадминистраторам домена присоединять компьютеры к домену.

(Опционально) Если неободимо избранным группе/пользователям дать право на присоединение компьютеров к домену:

Открыть “Управление групповой политикой”;

Измененить в корне домена существующую политику, либо создать и связать новую:

Конфигурация компьютера\Политики\Конфигурация Windows\Параметры безопасности\Локальные политики\Предоставление прав пользователям

в параметре “Добавление рабочих станций к домену” выбрать необходиых пользователей/группы.

Для данных учетных записей ограничение на количество присоединенных компьютеров полностью снимается.