Хочу відпрацювати бекап встановленої конфігурації ESXi (6.7.0 (Build 8169922) isoна USB носій, тому що у мене новий сервер під бази даних, і щоб все у момент перенесення на нього і з подальшою роботою не було проблем, я пропрацюю як здійснюється резервне копіювання конфігурації. Я за все що все має бекапитися і вміти за своїми напрацюваннями відновити в разі чого і обов’язково не ділитися з колегами, бо вони ж Вам нічим не допомагають коли в Вашу зміну щось трапляється: я не біля комп’ютера, я не в місті, у мене такого не було – ось це про колег з відділу системних адміністраторів в будь-який конторі де я працював і працюють.

Крок №1: Включаємо на хості ESXi (6.7.0 (Build 8169922)) сервіс віддаленої взаємодіїSSH:

https://IP&DNS/ui — login&pass — Manager — Services —

Name: TSM-SSHDescription: SSHStatus: Stopped

виділяю його і натискаю Start

і також визначили політику на автоматичний запуск сервісу якщо ESXi хост був перезавантажений:

https://IP&DNS/ui - login&pass - Manager - Services - Name: TSM-SSH - Actions - Policy - Start and Stop with firewall ports

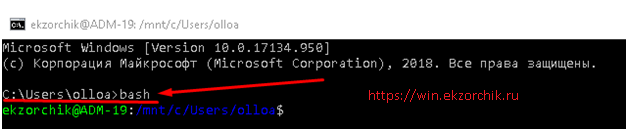

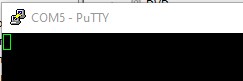

Крок №2: Підключаюся зі своєї робочої станції до ESXi хосту по SSH через клієнт Putty (я використовую оболонку mRemoteNG)

Крок №3: Отримати поточний IP адреса ESXi хоста через консоль ESXi:

[root@srv–esxi01:~] esxcli network ip interface ipv4 get

Name IPv4 Address IPv4 Netmask IPv4 Broadcast Address Type Gateway DHCP DNS

—— ——————– ——————– ——————— —————— —————– ————

vmk0 192.168.9.125 255.255.255.0 192.168.9.255 STATIC 192.168.9.1 false

[root@srv–esxi01:~]

Крок №4: Виконати бекап:

a) Щоб синхронізувати конфігурацію, змінену з постійним сховищем, виконайте цю команду:

[root@srv–esxi01:~] vim–cmd hostsvc/firmware/sync_config

b) Щоб зробити резервну копію даних конфігурації для хоста ESXi, виконайте цю команду:

[root@srv–esxi01:~] vim–cmd hostsvc/firmware/backup_config

Bundle can be downloaded at : http://*/downloads/5291e717-989b-8129-db6b-d552a5fbef89/configBundle-srv-esxi01.polygon.local.tgz

[root@srv–esxi01:~]

Якщо бекап не створюється, то значить хтось видалив каталог downloads:

[root@srv–esxi01:~] vim–cmd hostsvc/firmware/backup_config

(vmodl.fault.SystemError) {

faultCause = (vmodl.MethodFault) null,

faultMessage = <unset>,

reason = “Internal error”

msg = “Received SOAP response fault from []: backupConfiguration

A general system error occurred: Internal error”

}

[root@srv–esxi01:~] mkdir scratch/downloads

[root@srv–esxi01:~] vim–cmd hostsvc/firmware/backup_config

Bundle can be downloaded at : http://*/downloads/52682f1e-8025-3a7c-b72b-ae4c7b9056dd/configBundle-srv-esxi01.polygon.local.tgz

[root@srv–esxi01:~]

резервна копія розташовується по шляху:

[root@srv–esxi01:~] ls /scratch/downloads/5291e717–989b–8129–db6b–d552a5fbef89/ –lh

total 64

–rw–r—r— 1 root root 13.5K Nov 26 13:41 configBundle–srv–esxi01.polygon.local.tgz

Після можна зі своєї системи якщо в рядку браузера вказати https://srv-esxi01/downloads/5291e717-989b-8129-db6b-d552a5fbef89/configBundle-srv-esxi01.polygon.local.tgz і бекап скачається.

На замітку: Кожне наступне виконання створення резервної копії затирає попередню.

Крок №5: Щоб виконати відновлення з резервної копії:

На замітку: Необхідно враховувати, що відновлення конфігурації ESXi з резервної копії має проводитися на точно таку ж версію ESXi, в іншому випадку результат не гарантований.

На замітку: Все запущені віртуальні машини повинні бути вимкнені

[root@srv–esxi01:~] vim–cmd vmsvc/getallvms

Vmid Name File Guest OS Version Annotation

10 srv–test3 [storage2tb] srv–test3/srv–test3.vmx windows9_64Guest vmx–14

6 srv–test [storage2tb] srv–test/srv–test.vmx windows9Server64Guest vmx–14

7 srv–test2 [storage2tb] srv–test2/srv–test2.vmx windows9Server64Guest vmx–14

[root@srv–esxi01:~]

[root@srv–esxi01:~] vim–cmd vmsvc/power.getstate 10

Retrieved runtime info

Powered off

[root@srv–esxi01:~] vim–cmd vmsvc/power.getstate 6

Retrieved runtime info

Powered off

[root@srv–esxi01:~] vim–cmd vmsvc/power.getstate 7

Retrieved runtime info

Powered off

[root@srv–esxi01:~] vim–cmd vmsvc/power.shutdown 7

якщо VM з помилкою, то вимикаємо її так:

[root@srv–esxi01:~] vim–cmd vmsvc/power.off 7

Переводимо ESXi Хост в режим обслуговування:

[root@srv–esxi01:~] vim–cmd hostsvc/maintenance_mode_enter

[root@srv–esxi01:~]

[root@srv–esxi01:~] cp scratch/downloads/*/*.tgz /tmp/

[root@srv-esxi01:~] vim-cmd hostsvc/firmware/restore_config /tmp/configBundle-srv-esxi01.polygon.local.tgz

(vim.fault.FileNotFound) {

faultCause = (vmodl.MethodFault) null,

faultMessage = ,

file = “/tmp/configBundle.tgz”

msg = “Received SOAP response fault from []: restoreConfiguration

File /tmp/configBundle.tgz was not found”

}

[root@srv-esxi01:~] cp scratch/downloads/*/*.tgz /tmp/configBundle.tgz

[root@srv–esxi01:~] vim–cmd hostsvc/firmware/restore_config /tmp/configBundle.tgz

На замітку: після команди вище з директорії / tmp Ваш бекап configBundle.tgz віддалиться.

В цей момент ви відключіться від SSH з’єднання до Вашого ESXi хоста – це нормально.

Хост відновиться з бекапу і піде в перезавантаження.

Взагалі процедуру відновлення ESXi-хоста краще проводити фізично за консоллю, або через засоби віддаленого адміністрування: iLO, IPMI і т.д.

Очікуємо:

on Windows 10 Pro

Win + X - Command Prompt

C:\Users\aollo>ping srv–esxi01 –t

Обмен пакетами с srv–esxi01.polygon.local [192.168.9.125] с 32 байтами данных:

Ответ от 192.168.10.1: Заданный узел недоступен.

Ответ от 192.168.10.1: Заданный узел недоступен.

Ответ от 192.168.10.1: Заданный узел недоступен.

Ответ от 192.168.10.1: Заданный узел недоступен.

Превышен интервал ожидания для запроса.

Ответ от 192.168.9.125: число байт=32 время<1мс TTL=63

Ответ от 192.168.9.125: число байт=32 время<1мс TTL=63

Ответ от 192.168.9.125: число байт=32 время<1мс TTL=63

Ответ от 192.168.9.125: число байт=32 время<1мс TTL=63

Ответ от 192.168.9.125: число байт=32 время<1мс TTL=63

Статистика Ping для 192.168.9.125:

Пакетов: отправлено = 10, получено = 9, потеряно = 1

(10% потерь)

Приблизительное время приема–передачи в мс:

Минимальное = 0мсек, Максимальное = 0 мсек, Среднее = 0 мсек

Control–C

^C

C:\Users\aollo>

Хост піднявся, після перевіряю, що можу зайти на нього як через браузер так і по SSH: – все успішно.

після потрібно вивести ESXi хост з режиму обслуговування:

через ESXi консоль:

[root@srv–esxi01:~] vim–cmd hostsvc/maintenance_mode_exit

через Web інтерфейс:

https://IP&DNS/ui - login&pass - Host - Actions - Exit maintenance mode

після чого стан ESXi хоста перейде в статус Normal

Крок №6: Видалю з ESXi хоста Port groups: VLAN 4 і виконаю відновлення:

[root@srv–esxi01:~] vim–cmd hostsvc/maintenance_mode_enter

The operation is not allowed in the current state. — це означає, що Ваш ESXi хост зараз знаходиться в режимі обслуговування, для виходу з нього:

[root@srv–esxi01:~] vim–cmd hostsvc/maintenance_mode_exit

Гаразд, тепер власне відновлення:

[root@srv–esxi01:~] vim–cmd hostsvc/maintenance_mode_enter

[root@srv–esxi01:~] cp scratch/downloads/*/*.tgz /tmp/configBundle.tgz

[root@srv–esxi01:~] vim–cmd hostsvc/firmware/restore_config /tmp/configBundle.tgz

Очікую і після підключаюся.

На замітку: Раджу бекап копіювати куди-небудь ще крім зберігання його на ESXi-хості, а після, коли потрібно відновити закидати в Storage, наприклад

[root@srv–esxi01:~] vim–cmd hostsvc/maintenance_mode_enter

[root@srv–esxi01:~] cp /vmfs/volumes/M2/iso/configBundle–srv–esxi01.polygon.local.tgz /tmp/configBundle.tgz

[root@srv–esxi01:~] vim–cmd hostsvc/firmware/restore_config /tmp/configBundle.tgz

і після перевіряю, все настройки, що мали місце бути на час бекапу є, а ті що були після немає. Значить все працює.

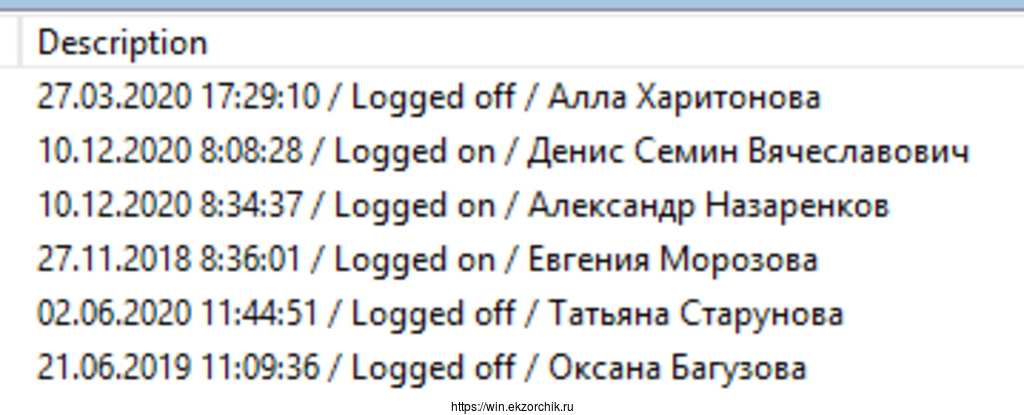

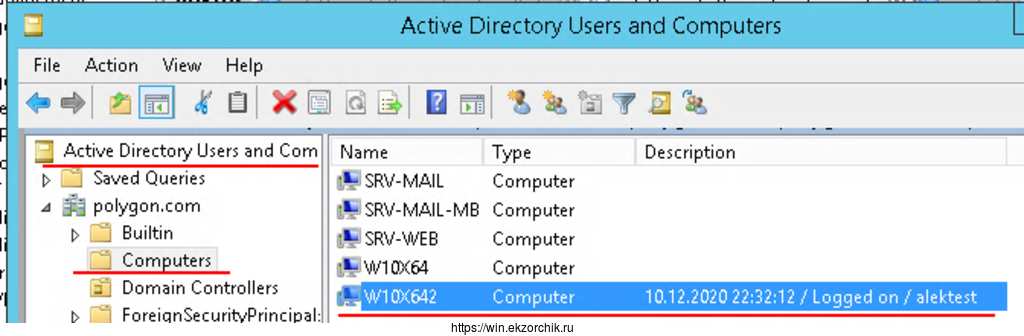

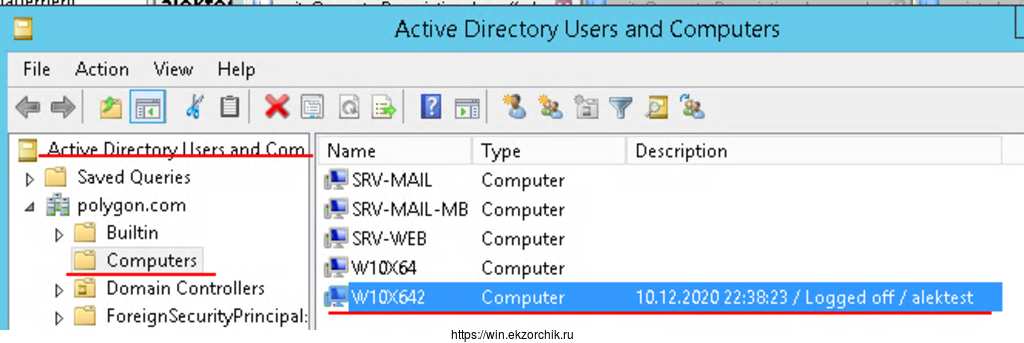

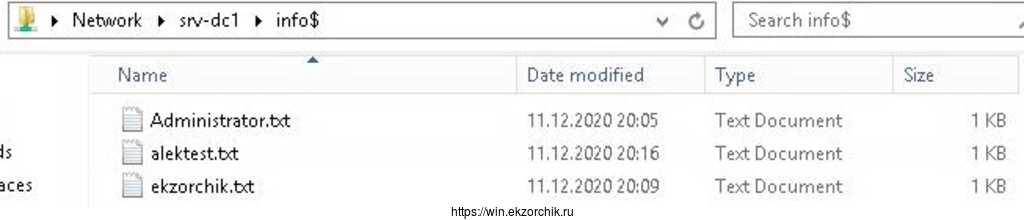

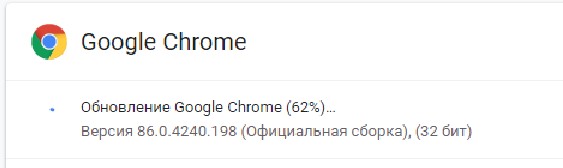

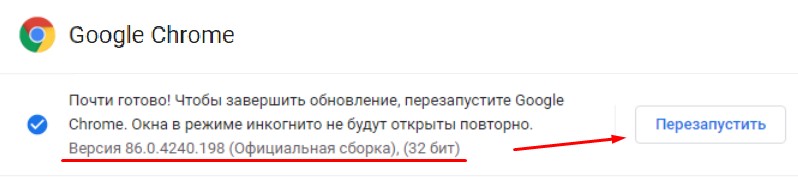

где смотрим последнюю дату, к примеру под учетной записью

где смотрим последнюю дату, к примеру под учетной записью

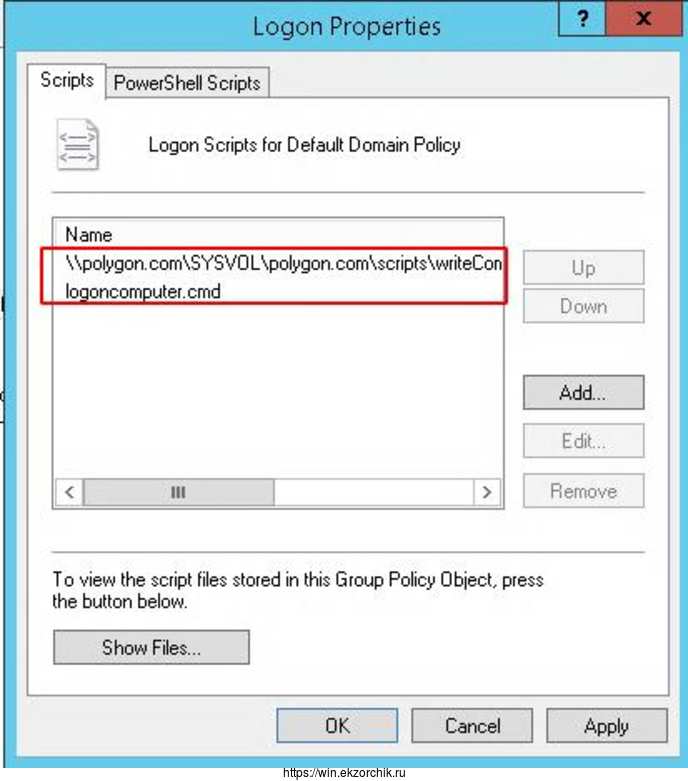

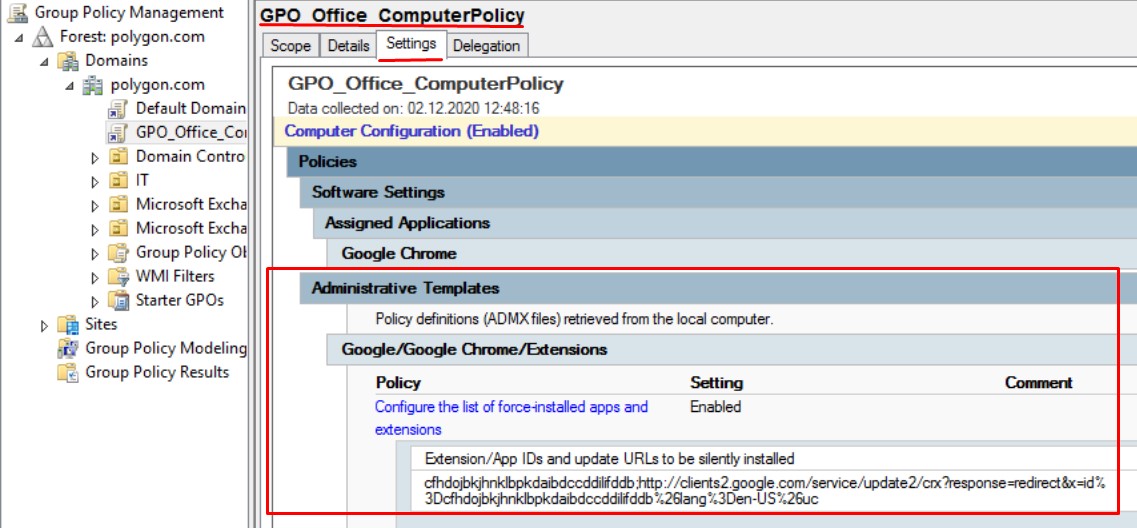

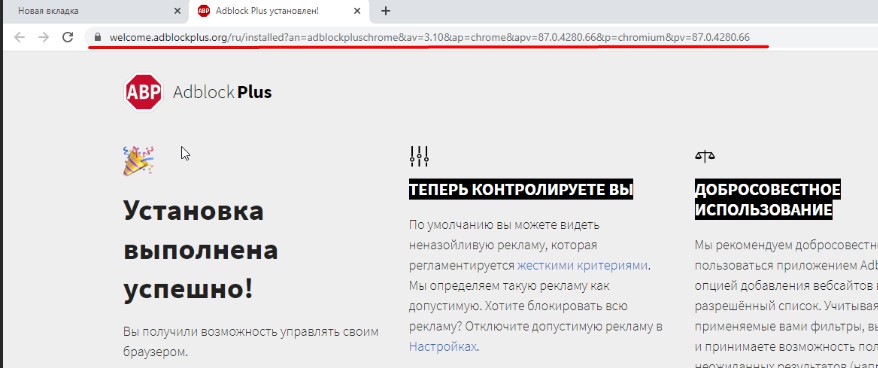

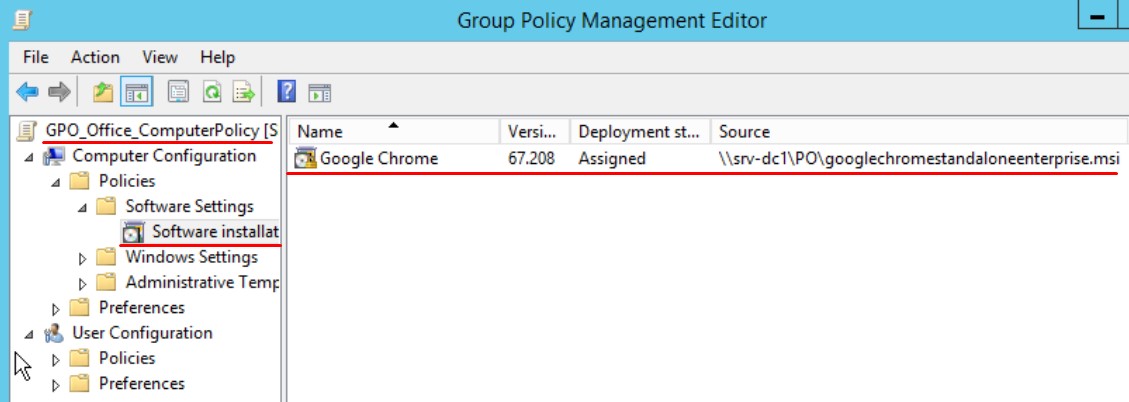

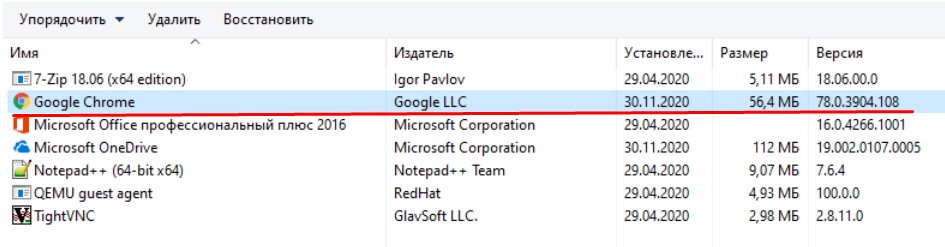

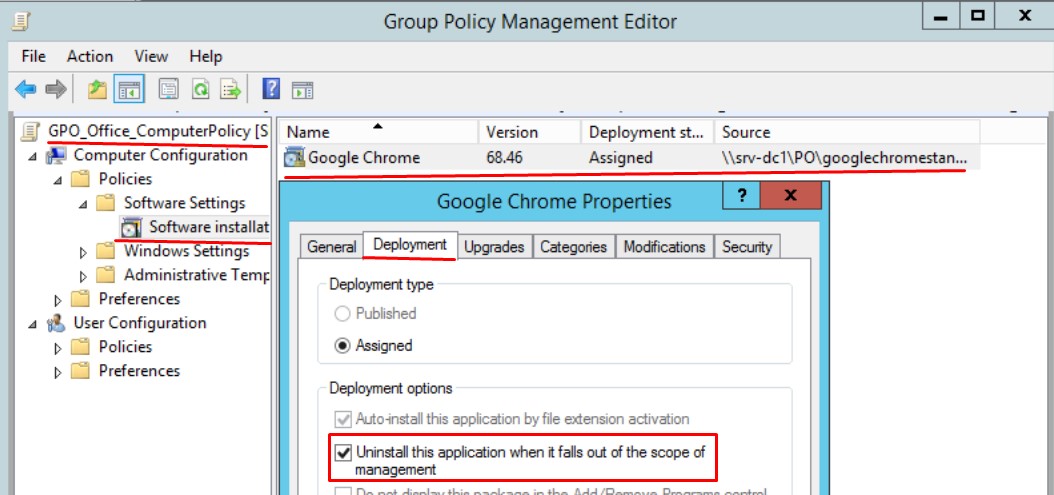

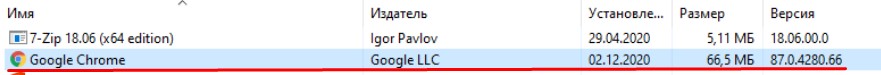

Разом я успішно оновив політику на централізовану установку пакета

Разом я успішно оновив політику на централізовану установку пакета