Настройка исходящей почты в 1C через Exchange 2010

Задача: Поступила задача от программиста 1С — это помочь с настройками почты в учетных данных пользователей 1C дабы отправлять сформированные отчеты и любую другую информацию, которую по роду деятельности нужно.

Посмотрев правила TMG, Mikrotik, Exchange 2010 вывел правильный порядок действий для решения задачи. А то поиск в интернете приводит то к одной ложи то к другой, а вот рабочих шагов нет дабы помочь системному администратору решить задачу и перейти более интересным/насущным делам.

Предварительные действия:

- Имеется почтовый сервер на базе Exchange 2010 (14.03.0248.002)

- Кластер 1С + SQL на одном сервере

Шаг №1: На почтовом сервере srv-mail запускаем оснастку Start – All Programs - Exchange Management Console – Microsoft – Exchange – Microsoft Exchange On-Premises (srv-mail) – Server Configuration – Hub Transport – New Receive Connector… (Создаем коннектор отправки)

Name: AnonymousSelect the intended use for this Receive connector: Custom

После нажимаю Next

(Local Network settings)

Use these local IP addresses to receive mail: 172.33.33.10 (почтовый сервер)Port: 2525Specify the FQDN this connector will provide is response to HELO or EHLO: srv-mail.polygon.local

После нажимаю Next

(Remote Network settings)

Receive mail from remote servers that have these IP addresses: 172.33.33.100 (здесь у меня srv-db01 + кластер 1с)

После нажимаю Next, а затем “New”

Как только коннектор отправки создан через правый клик по нему открываем свойства

Вкладка General

Protocol logging level: NoneMaximum message size (KB): 10240

Вкладка Authentication

Basic Authentication: отмечаю галочкой

Вкладка Permission Groups

Anonymous users: отмечаю галочкой

На заметку: Далее если включен встроенный в Windows Server 2012 R2/Server 2008 R2 (смотря на чем у Вас развернут Exchange) брандмауэр нужно создать в нем правило обработки входящих соединений.

Шаг №2: Коннектор отправки также может содержать авторизацию, а не так как в «Шаг №1» ограничиться правилом, от кого подключать и куда:

Вкладка Authentication

Basic Authentication: отмечаю галочкойExchange Server Authentication: отмечаю галочкойIntegrated Windows authentication отмечаю галочкой

Вкладка Permission Groups

Exchange users: отмечаю галочкой

Шаг №3: Подключаюсь к базе 1С (1С: Предприятие 8.3 (8.3.16.1063), к примеру Конфигурация: Бухгалтерия предприятия, редакция 3.0 (3.0.75.70) из-под administrator

Создаю пользователя в 1С:

Администрирование – Настройки пользователей и прав – Пользователи – Создать

Полное имя: AlektestВход в программу разрешен: отмечаю галочкойИмя (для входа): AlektestАутентификация 1С:Предприятия: отмечаю галочкой

Нажимаю «Установить пароль»

Новый пароль: Aa1234567aAПодтверждение: Aa1234567aAПоказывать в списке выбора: отмечаю галочкой

После нажимаю «Записать»

Обсуждения: Нет

Затем перехожу в «Права доступа» и отмечаю галочкой роль прав, которые программист 1С создал для каждого кто пользуется данной базой 1С.

Шаг №4: Теперь указываем настройки почты в 1С (1С: Предприятие 8.3 (8.3.16.1063), к примеру Конфигурация: Бухгалтерия предприятия, редакция 3.0 (3.0.75.70) при подключенной к необходимой базе.

Подключаемся к базе с правами «Администратора» (не в Конфигуратор)

Переходим «Администрирование» - Настройки пользователей и прав – Пользователи – перехожу в созданного пользователя «Alektest» — Адреса, телефоны –

Email: вписываю почтовый ящик alektest@polygon.com

и нажимаю на иконку конверта

Адрес почты: alektest@polygon.comПароль: Aa1234567aИспользовать учетную запись: Для отправки почтыДля кого учетная запись: Только для меняИмя отправителя: 1C AccНастроить параметры подключения вручную: Отмечаю

И нажимаю «Далее»

(Настройки сервера исходящей почты)

Имя пользователя: alektest@polgyon.comПароль: Aa1234567aAСервер: mailПорт: 2525Шифрование: Авто

И нажимаю «Далее»

(Настройки сервера входящей почты)

Имя пользователя: alektest@polygon.comПароль: Aa1234567aAПротокол: IMAPСервер: imap.polygon.comПорт: 993Шифрование: Всегда (SSL)

И нажимаю «Далее»

Наименование учетной записи: alektest@polygon.comДлительность ожидания сервера: 30 сек

И нажимаю «Далее»

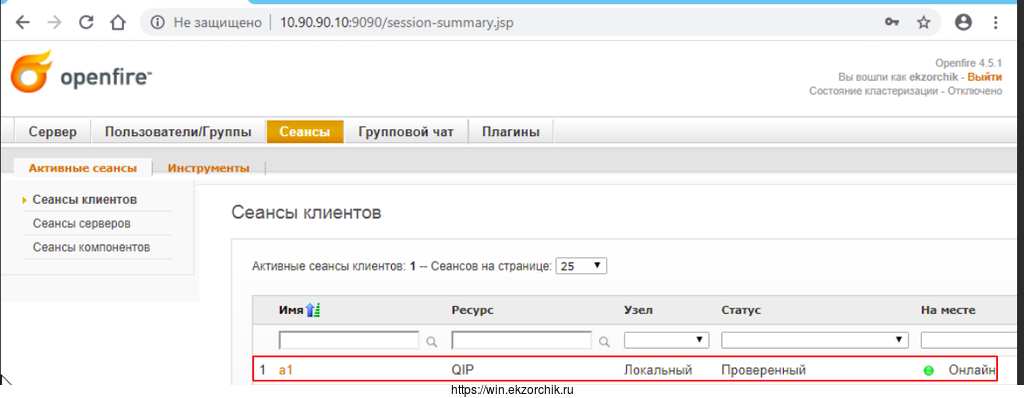

И осуществляется проверка настроек, но увы она у меня завершается ошибкой (Аутентификация не прошла (SMTP error code 535 5.7.3 Authentication unsuccessfull)

В моем случае был назначен пароль не соответствующей политики домена, изменил и после проверка успешно прошла:

«Учетная запись успешно настроена»

alektest@polygon.com завершена.

А после главное на забыть нажать «Записать» или «Записать и закрыть» в свойствах где в поле Email: указали почтовый ящик.

И на почтовый ящик приходит письмо

| 123456789 | From: 1С:Предприятие alektest@polygon.com To: alektest <alektest@polygon.com> Subject: Тестовое сообщение 1С:Предприятие Содержимое письма: Это сообщение отправлено подсистемой электронной почты 1С:Предприятие |

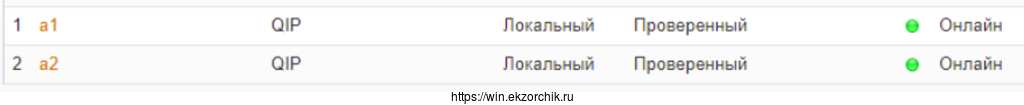

Если письмо есть значит настройки почты для учетной записи в 1С настроены верно. Посмотреть их, настройки

Переходим «Администрирование» — «Органайзер» — «Учетные записи электронной почты» и вот все созданные учетные записи электронных почт, которые Вы настроили, пока у меня одна это alektest, перехожу в нее

Наименование: alektest@polygon.comАдрес электронной почты: alektest@polygon.comОтправить: 1C AccИспользование учетной записи: Для отправки писемТолько для: изменяю с Administrator на AlektestТип учетной записи: IMAPЛогин: alektest@polygon.comПароль: Aa1234567aAСервер IMAP: imap.polygon.comПорт: 993Всегда (SSL): отмеченоСервер SMPT: mail (это внутреннее DNS имя)Порт 2525Шифрование: АвтоПри отправке писем требуется авторизация на сервере исходящей почты (SMTP): галочка снята

На заметку: Если включен создан коннектор «Шаг №2», то галочка «При отправке писем требуется авторизация на сервере исходящей почты (SMTP)» должна быть установлена.

Как видно при настройке часть настроек есть, а вот и изменении в свойствах учетной записи появляются другие. Есть смысл сделать два коннектора, через один настраиваем/перенастраиваем, а после деактивируем.

Итого данная заметка работоспособна и применяется у меня на рабочем месте. От себя хочу добавить, что нужно стараться все стандартизировать при настройке дабы все было едино, так легче анализировать если что-то не работает.

На заметку: Я лично использую «Шаг 2» где определяю, что через порт 2525 использовать только авторизованную отправку.

На этом у меня пока все, с уважением автор блога Олло Александр aka ekzorchik.