Как на TMG настроить правило проброс порта

Задача: Как на TMG (Forefront Threat Management Gateway (7.0.9193.575)) настроить правило проброс порта из вне на подключение в инфраструктуру компании.

Такая мера возникла в тот момент когда я обновлял удаленно сертификат на Remote Desktop Gateway и после перезапуска IIS сервиса потерял потерял доступ извне к ресурсам компании. А именно через RDG все ходят. Я уже хотел ехать на работу в столь поздний час, но напарник каким-то образом остановил меня сообщением в Telegram, мол вот данные для TeamViewer — «Подключись и сделай как было». На вопрос откуда у него TeamViewer последовал ответ «через главного бухгалтера -> до своей системы и уже с нее на RDG«. Сам он не знает — а я знаю. Я все откатил и решил что нужны дополнительные удаленные входы и это один из них, обычное правило проброса порта. Имея эту заметку я после успешно обновил сертификат на Remote Desktop Gateway.

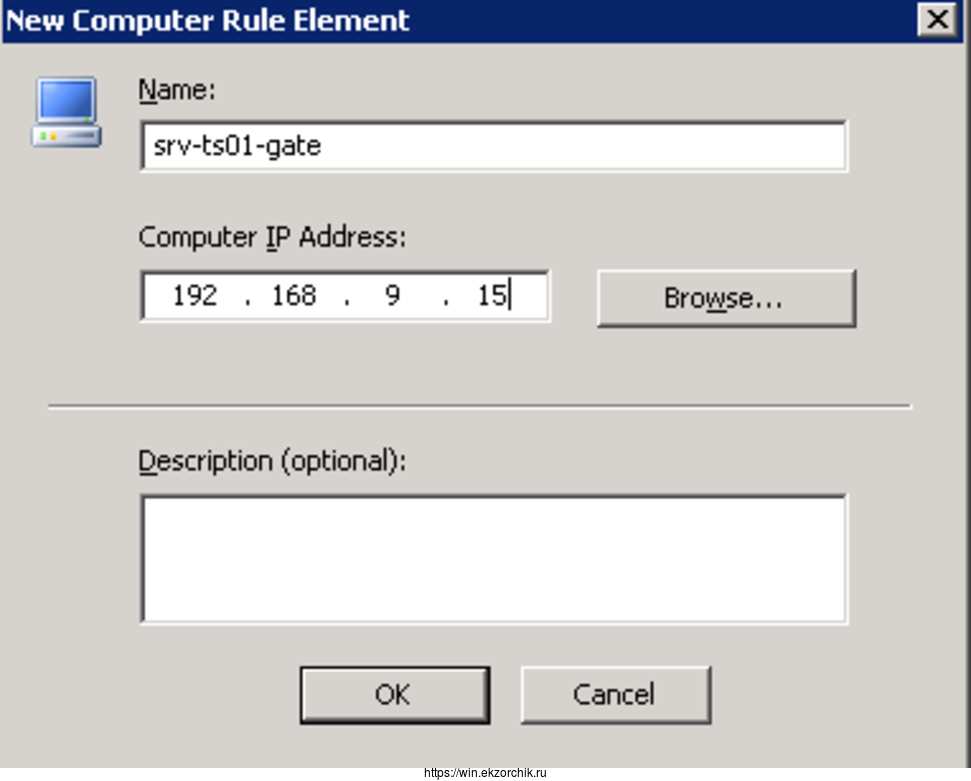

Шаг №1: Создаю объект Компьютер на TMG

Toolbox – Network Objects – New – Computer –

Name: srv-ts01-gateComputer IP Address: 192.168.9.15

И нажимаю Apply для активации настроек TMG

На заметку: Как оказалось, «Шаг №1» не нужен при настройке правила «Проброс порта».

Шаг №2: Запускаю Microsoft Forefront Threat Management – Forefront TMG (srv-gateway) – Firewall Policy – New – Mail Server Publishing Rule…

Mail Server Publishing rule name: IN.RDP to GatewaySelect Access Type: выбираю Client access: RPC, IMAP, POP3, SMTPClient Access: POP3

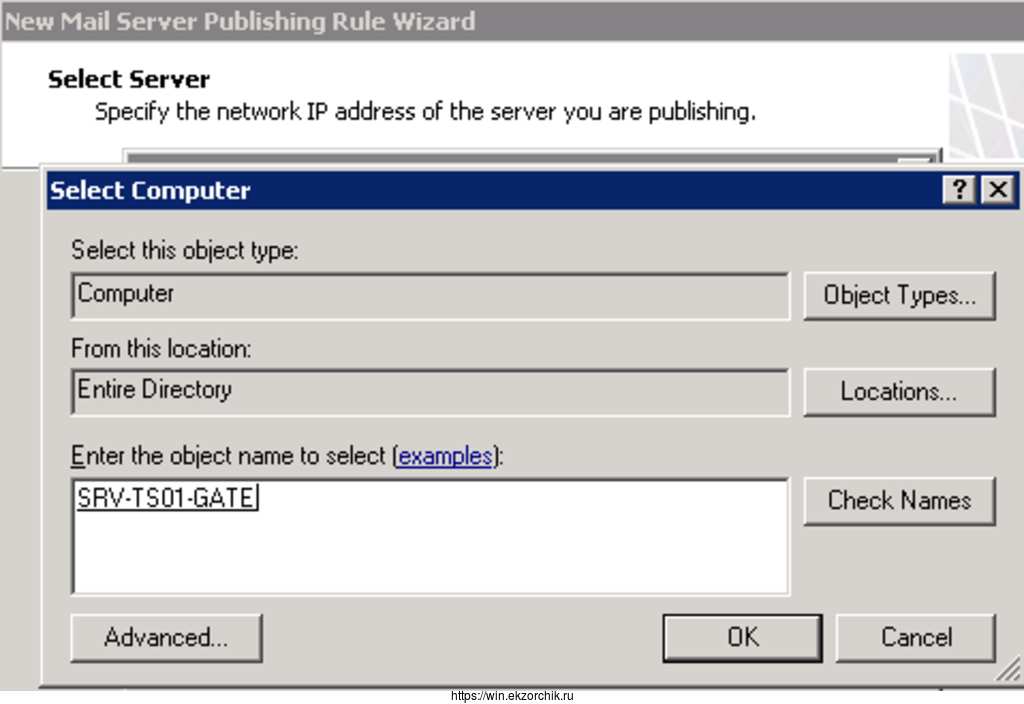

Server IP Address – Browse – Browse – набираю в окне «Select Computer»

Select the object type: Computer

From this location: Entire Directory

Enter the object name to select: SRV-TS01-GATE

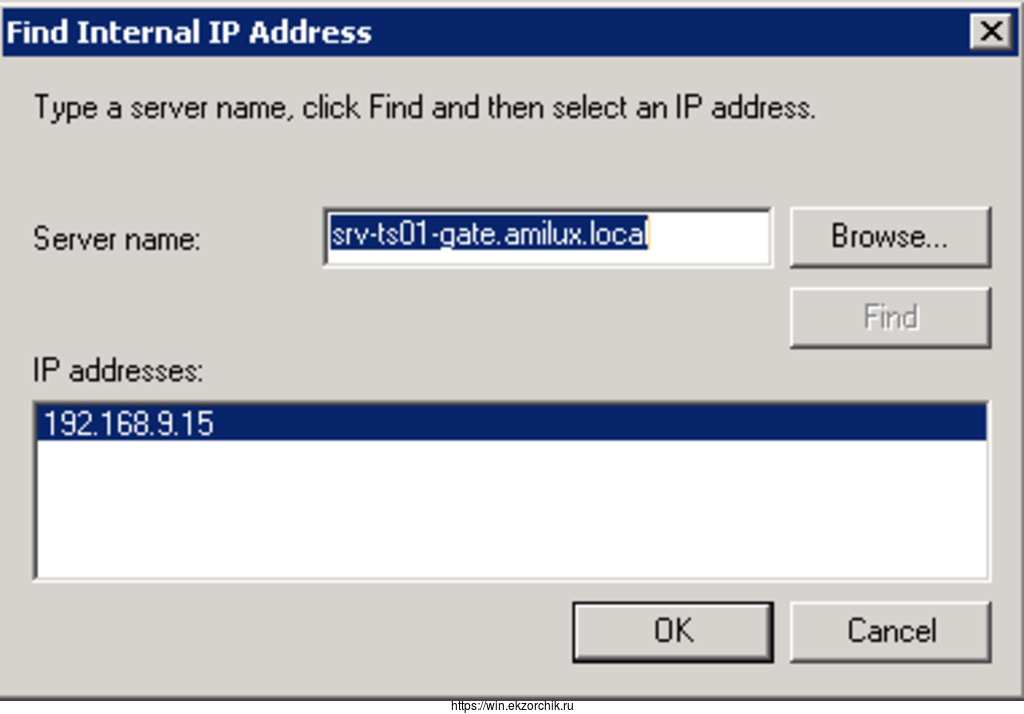

После нажимаю «ОК» — затем в окне «Find Internal IP Address» где ранее я указал доменное имя компьютера

Server name: srv-ts01-gateнажимаю кнопку Find что определяет сопоставление имени компьютера егоIPадреса (у меня это192.168.9.15) и нажимаю кнопкуOKокна «Find Internal IP Address«, затем указываю сети и нажимаюNext

Listen for requests from these networks: External, Internal (сюда у меня занесены сети)

И в конце Finish

Шаг №3: Затем открываю созданное правило “IN.RDP to Gateway POP3 Server”

Переименовываю его в

Вкладка General

Name: IN.RDP to Gateway SRV-TS01-GATE

Вкладка Traffic

Allow network traffic using the following protocol: RDP (Terminal Server) Server

Потом нажимаю здесь же Ports

(Firewall Ports) Publish on this port instead of the default port: XXXXX

Шаг №4: Применяю изменения на TMG путем нажатия кнопки Apply

Шаг №5: Проверяю, что могу извне подключиться на компьютер созданного правила выше.

mstsc /v:mail.ekzorchik.ru:XXXXX и я подключаюсь, указываю учетные данные имеющие право на вход по RDP и я в системе. Или через клиент Remmina в Ubuntu 18.04 Desktop с которой я удаленно обслуживанию организации находясь за ноутбуком Lenovo E555.

Отлично, главное что теперь есть доступ из вне пусть он ни такой безопасный ,как Remote Desktop Gateway, но на время замены сертификата более чем достаточно. Хотя надо бы и в этой организации настроить VPN. Это будет сделано в самое ближайшее время. На этом заметка завершена, с уважением автор блога Олло Александр aka ekzorchik.