Создаем GPO на выключение брандмауэра

Для своих тестов на полигоне под управлением гипервизора Debian 10 + Proxmox 6 (Как установить proxmox on Debian 10), разворачиваю обычно если по части Windows, то это домен контроллер (GPO для уровня домена Windows Server 2012 R2) + сервис + рабочая станция дабы оттестировать определенный функционал. Ну так вот сперва я проделываю все без использования встроенного брандмауэра, а потом вместе с ним дабы внедряемые настройки в боевой среде были от и до, но с учетом безопасности и то что нужно. К тому же заметка становится более полной где учтены все нюансы.

Каждый раз отключать брандмауэр вручную на системах это утомительно и не по административному. Лучше я посредством групповых политик создам настройку, которая будет это делать за меня. Ну так вот.

Шаг №1: Подключаюсь к домен контроллеру с правами Domain Admins

В качестве операционной системы использую как на тесте, так и на боевом окружении организации где я работаю это Windows Server 2012 R2 Std, у меня ОС разворачивается по сети по заметке "Автоматизация установки Server2012R2 + WinPE + Virtio + Fog on Proxmox 6"

Шаг №2: Запускаю оснастку Group Policy Management

Win + X - Control Panel - Administrative Tools - Group Policy Management

Шаг №3: Создаю групповую политику, именую ее как: GPO_Firewall_Disabled

Location: polygon.comSecurity Filtering: Authenticated UsersWMI Filtering: <none>

Шаг №4: Содержимое групповой политики GPO_Firewall_Disabled:

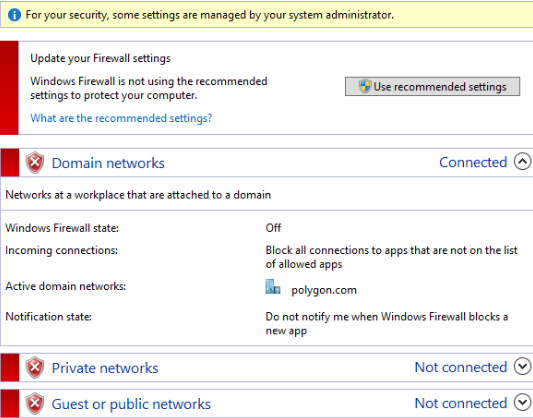

Computer Configuration - Policies - Windows Settings - Security Settings - Windows Firewall with Advanced Security — и через правый клик мышью на Windows Firewall with Advanced Security открываю Properties (Свойства) и для каждого из трех профилей:

Domain Profile

- Firewall state: Off

Private Profile

- Firewall state: Off

Public Profile

- Firewall state: Off

после нажимаю Apply - OK

После закрываю редактор Group Policy Management Editor

Шаг №5: Перезагружаю, как серверную операционную систему, так и клиентскую в рамках своего домена и после загрузки применяется моя GPO

Шаг №6: Проверяю, что встроенный брандмауэр деактивирован:

on srv-dpm.polygon.com (Login: ekzorchik Group: Domain Admins)

Win + X - Control Panel - Windows Firewall и вот все профили деактивированы:

Отлично, что мне и требовалось.

На заметку: Данная настройка GPO справедлива и для Server 2016 и для Server 2019.

На этом заметка завершена, с уважением автор блога Олло Александр aka ekzorchik.