GPO Настройки политики перемещение папок и профиля

Сегодня я рассмотрю вариант настройки GPO, где в паре будут работать перемещение папок и профиля пользователя (Почти такое я уже делал ранее: Как сделать перемещаемые профили) при работе в компании. Домен уровня Windows Server 2012 R2 Std. Все файлы централизованно хранятся на сервере – они бекапятся, пользователь может сесть за любой ПК и его файлы будут с ним. Но использование данной заметки накладывает доработки в информационную инфраструктуру:

- Гигабитная сеть

- Быстрое хранилище с возможностью создания

LUN - Ваша квалификация

- Желание все сделать по уму.

Итак, в заметке участвует:

DC (домен контроллер): srv-dc.polygon.local (10.90.90.2) базирующейся на Windows Server 2012 R2 StdWorkstation (Рабочие станции): W10X641, W10X642 (Version 10.0.17134.1006)

И все это проходит обкатку на гипервизоре Debian 10 + Proxmox 6. Я использую SSD Диски так все действия выполняются быстрее и за меньший промежуток времени успеваю многое сделать. Сперва тест, а уже потом только делаю на боевом.

Шаг №1: К домен контроллеру или это может быть файловый сервер подключен диск, у меня он под логической буквой D:\ NTFS – 70Gb. Далее создаю два каталога

Каталог 1: Здесь будут располагаться файлы рабочего стола, мои документы

| 123456789 | C:\Windows\system32> if not exist d:\users mkdir d:\users C:\Windows\system32> net share users$=d:\users /grant:”Authenticated Users”,FULL C:\Windows\system32> icacls d:\users /inheritance:d C:\Windows\system32> icacls d:\users /grant “Authenticated Users”:(OI)(CI)(M) C:\Windows\system32> icacls d:\users /remove:g “Users” /t |

Каталог 2: Здесь будет располагаться перемещаемый профиль. Перемещаемый профиль – это %APPDATA%.

| 123456789 | C:\Windows\system32> if not exist d:\profiles mkdir d:\profiles C:\Windows\system32> net share profiles$=d:\profiles /grant:”Authenticated Users”,FULL C:\Windows\system32> icacls d:\profiles /inheritance:d C:\Windows\system32> icacls d:\profiles /grant “Authenticated Users”:(OI)(CI)(M) C:\Windows\system32> icacls d:\profiles /remove:g “Users” /t |

Шаг №2: Создаю GPO: GPO_Roaming_Profile_Folder

Связь: с OU (у меня OU=Manager)Фильтр безопасности: Authenticated UsersВкладка «Делегирование» - «Authenticated Users” – права на чтение.

User Configuration: - Policies – Windows Settings – Folder Redirection – через правый клик мышью на

- Documents – Properties:

Settings: по умолчанию выставлено “Not configured”, а я изменяю на «Basic – Redirect everyone’s folder to the same location” (Перенаправлять папки всех пользователей в одно расположение)

Target folder location (Расположение целевой папки): Redirect to the following location (Перенаправлять в следующее расположение)

Root Path (Корневой путь): \\srv-dc\users$\%username%\Documents

- Video – Properties:

Settings: Follow the Documents folder

- Pictures – Properties:

Settings: Follow the Documents folder

- Music – Properties:

Settings: Follow the Documents folder

- Desktop – Properties:

Settings: Basic – Redirect everyone’s folder to the same location

Target folder location (Расположение целевой папки): Redirect to the following location (Перенаправлять в следующее расположение)

Root Path: \\srv-dc\users$\%username%\Desktop

Шаг №3: А чтобы был настроен перемещаемый профиль, открываем оснастку Win + R -> control.exe – View by: Category – Small icons – Administrative Tools – Active Directory Users and Computer – в OU=Manager открываем учетную запись, к примеру alektest и во вкладке Profile прописываем:

Profile path: \\srv-dc\profiles$\%username%

Шаг №4: Проверяем

Авторизуемся на рабочей станции под управлением системы Windows 10 Pro из-под учетной записи alektest (echo y | gpupdate /force), после Logoff & Logon и я успешно авторизован. Если проверить что содержится в каталоге на домен контроллер диска D:

Profiles: D:\profiles\alektest.V6 – создался каталог, суффикс после запятой кстати так и должен быть.

У меня есть справка на этот счет:

Client operating system version |

Server operating system version |

Profile extensions |

Windows XP |

Windows Server 2003 / R2 |

None |

Windows Vista/7 |

Server 2008 /R2 |

V2 |

Windows 8 |

Server 2012 |

V3 |

Windows 8.1 |

Server 2012 R2 |

V4 |

Windows 10,version 1507and 1511 |

n/a |

V5 |

Windows 10,version1607,1703,1709,1803,1809,1903 |

Server 2016 / Server 2019 |

V6 |

Из этой таблицы значит, что если я под учетной записью alektest зайду из под Windows 7, то у меня создастся профиль alektest.v2

Чтобы проверить, как работают перемещаемые папки, к примеру рабочего стола, создадим на рабочем столе каталоги для примера: test & test2

Возьмем другую рабочую станцию под управлением Windows 10 и авторизуемся на ней под логином alektest2, но на первой W10X641 можно не закрывать сессию, т.к. все данные профиля на сетевом диске.

Шаг №5: Еще следует включить квотирования для профиля пользователя, а то пользователям только дай волю и все задействованное место забьют не пойми чем. На работе люди работают, а не имитируют работу. Чтобы настроить использование квоты можно на srv-dc через правый клик мышью на логическом диске D: открыть Properties/Свойства – вкладка Quota – Show Quota Settings включаем:

Enable quota management: отмечаем галочкойDeny disk space to users exceeding quota limit: отмечаем галочкойLimit disk space to: 2 GbSet warning level to: 1 GbLog event when a user exceeds their quota limit: отмечаем галочкойLog event when a user exceeds their warning level: отмечаем галочкой

Этими настройками мы разграничиваем размер пользовательского профиля работница. Если уж очень надо и получены все согласования расширения, то из вкладки Quota переходим на Quota Entries и для конкретной учетной записи увеличиваем квоту. А так у нас для каждого нового пользователя компании действует квота на 2Gb и предупреждение начиная с 1Gb.

Шаг №6: Логично не просматривать логи на предмет окончания места на логическом диске D: а задействовать компоненты роли File and Storage Services: Win + R -> control.exe – Administrative Tools – Server Manager – Dashboard – Add roles and features и в роли File and Storage Services отметить галочкой File Server Resource Manager. Далее его нужно настроить, нацелить на логический диск D и указать порог при которого на почту будет приходить письмо что место подходит к концу и нужно что-то делать. В этом случаем моя рекомендация внести профиля пользователей на отдельный LUN и использовать в паре с сервисом DFS.

На заметку: Не стоит вмешиваться в NTFS права созданных каталогов учетных записей дабы не поиметь геморрой когда возникают ошибки о невозможности записи на рабочий стол или в мои документы. Бекапируем данные на общий диск, где у пользователя есть права чтобы из забрать. Создается новый профиль, и пользователь или системный администратор из-под него/из-под его учетной записи физически переносит файлы. Если выполнить это из-под администратора, то пользователь не увидит своих файлов изменится владелец.

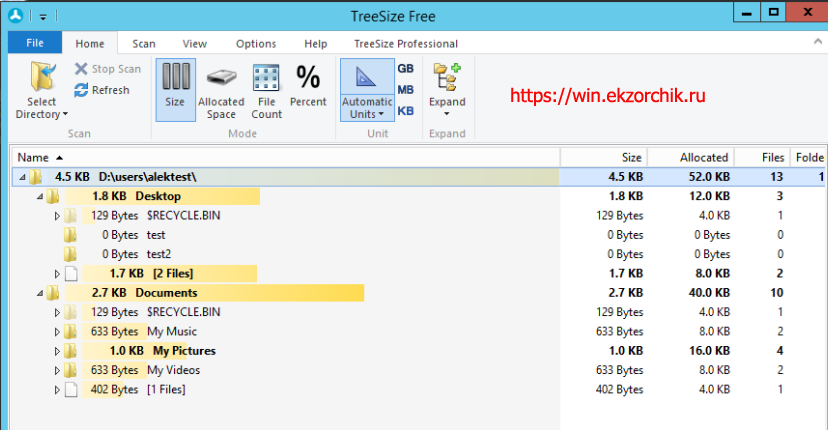

Шаг №7: Если Вам приходит заявка от пользователя или каким-либо другим образом с просьбой увеличить квоту, то сперва нужно убедиться – а чем же занят профиль. Для этого на сервер, где созданы каталоги d:\users & d:\profiles устанавливаем приложение или используем Portable Version: TreeSize, запускаем его через правый клик мышью и выбор «Запуск от имени администратора». Переходим во вкладку “Home” – «Select directory for scan», выбираем каталог пользователя d:\users\alektest и видим

И на основе этих данных указываем, что ему нужно либо почистить корзину или удалить фильмы/музыку и т.д что не относится к рабочим моментам.

Для справки сопоставление прав:

Простые права |

Переводна русском |

Переводна английском |

|

N |

Доступ отсутствует |

No access |

|

F |

Полный доступ |

Full Access |

|

M |

Доступ на изменение |

Modify Access |

|

RX |

Доступ на чтение и выполнение |

Read and execute access |

|

R |

Доступ только на чтение |

Read-only access |

|

W |

Доступ только на запись |

Write-only access |

|

D |

Доступ на удаление |

Delete access |

|

Отдельныеправа |

DE |

Удаление |

Delete |

RC |

Чтение |

Read control |

|

WDAC |

Запись DAC |

Write DAC |

|

WO |

Смена владельца |

Write owner |

|

S |

Синхронизация |

Synchronize |

|

AS |

Доступ к безопасности системы |

Access System security |

|

MA |

Максимально возможный |

Maximum allowed |

|

GR |

Общее чтение |

Generic read |

|

GW |

Общая запись |

Generic write |

|

GE |

Общее выполнение |

Generic execute |

|

GA |

Все общие |

Generic all |

|

RD |

Чтение данных, перечисление содержимого папки |

Read data/list directory |

|

WD |

Запись данных, добавление файлов |

Write data/add file |

|

AD |

Добавление данных и вложенных каталогов |

Append data/add subdirectory |

|

REA |

Чтение дополнительных атрибутов |

Read extended attributes |

|

WEA |

Запись дополнительных атрибутов |

Write extended attributes |

|

X |

Выполнение файлов и обзор папок |

Execute/traverse |

|

DC |

Удаление вложенных объектов |

Delete child |

|

RA |

Чтение атрибутов |

Read attributes |

|

WA |

Запись атрибутов |

Write attributes |

|

Праванаследования |

(OI) |

Наследование объектам |

Object inherit |

(CI) |

Наследование контейнерам |

Container inherit |

|

(IO) |

Только наследование |

Inherit only |

|

(NP) |

Запрет на распространение наследования |

Don't propagate inherit |

|

(I) |

Наследование разрешений от родительского каталога |

Permission inherited from parent container |

Пример прав:

Разрешение на каталог C:\shara для пользователя alektest (Вкладка "Безопасность"/"Security")

Запись/Write: (OI)(CI)(W)Чтение/Read: (OI)(CI)(F)Список содержимого папки/”List folder contents”: (CI)(RX)Чтение и выполнение/”Read & Execute”: (OI)(CI)(RX)Изменение/Modify: (OI)(CI)(M)Полный доступ/”Full control”: (OI)(CI)(F)

Итого я для себя составил пошаговую инструкцию, как настроить перенаправление папок и перемещаемый профиль, содержащий настройки. Разобрал как из консоли создаются каталоги и назначаются права, что есть суффикс каталога. Пока на этом я прощаюсь, с уважением автор блога Олло Александр aka ekzorchik.