Настройка взаимодействия через Computer Manager к PC

Помнится, мне я раньше активно использовал на Windows Server 2008 R2 и Windows 7 удаленное взаимодействие с системами через оснастку Computer Management, дабы если нужно запустить службу, добавить/удалить пользователя, добавить/удалить группу, посмотреть логи. Но вот сейчас в конторе где я работаю используется Windows Server 2012 R2 Std (Server 2016 Std) и рабочие станции под управлением Windows 8.1 & Windows 10. Поэтому в качестве еще одной наработки я решил задокумментировать данный процесс настройки и заодно посмотреть, а будет ли работать и какие подводные камни компания Microsoft внесла в этот раз. А то как с изменением пароля через GPO – функционал деактивирован и вместо этого нужно использовать LAPS. Я даже в одной организации для Москвы и Санкт-Петербурга это внедрил:

То конечно был отличный опыт и время препровождения по поставленной задаче.

Ладно, сейчас задача в другом. Как всегда, мне на помощь приходит мой тестовый полигон базирующейся на связке Debian 10 + Proxmox 6 и это супер решение по сравнению с Virtualbox или Vmware Workstations.

Итак, для задачи понадобится

Server 2012 R2 Std (с развернутыми ролями AD (домен polygon.com), DNS, DHCP)Windows 10 Pro (в качестве рабочей станции домена polygon.com)

Шаг №1: Подключаюсь через Web к своему стенду виртуализации Proxmox, авторизуюсь, создаю VM, затем перехожу в консоль VM где Windows Server 2012 R2 Std, авторизуюсь под учетной записью вхожей в группу Domain Admins.

Шаг №2: После авторизации в системе создаю GPO и нацеливаю ее на рабочую станцию

Name: GPO_Computer_Management

Вкладка Scope

Location: polygon.comSecurity Filtering: W10X64P1

Вкладка Delegation

Нажимаю Add – и добавляю группу “Authenticated Users” с правами на чтение. Это обязательно, иначе рабочая станция не увидит политику, а значит не применит.

Шаг №3: Открываю на редактирование политику GPO_Computer_Management

Шаг №4: Содержание GPO

Computer Configuration – Policies – Windows Settings – Security Settings - System Services:

Service: Remote RegistryDefine this policy settings: отмечаю галочкойSelect service startup mode: Automatic

Computer Configuration – Policies – Windows Settings – Security Settings – Windows Firewall with Advanced Security – Windows Firewall with Advanced Security – и через правый клик на Inbound Rules выбираю New Rule…

Rule Type: Predefined – и выбираю группу: (устанавливаю действие Allow the connection)

(внутри отмечаю галочкой правило(а))

COM+ Network Access

COM+ Network Access (DCOM-In)

COM+ Remote Administration

COM+ Remote Administration (DCOM-In)

File and Printer Sharing

File and Printer Sharing (Spooler Service – RCP-EPMAP)File and Printer Sharing (Spooler Service – RPC)

Remote Event Log Management

Remote Event Log Management (RPC-EPMAP)Remote Event Log Management (NP-In)Remote Event Log Management (RPC)

Remote Event Monitor

Remote Event Monitor (RPC-EPMAP)Remote Event Monitor (RPC)

Remote Scheduled Tasks Management

Remote Scheduled Tasks Management (RPC-EPMAP)Remote Scheduled Tasks Management (RPC)

Remote Shutdown

Inbound Rule for Remote Shutdown (RPC-EP-In)Inbound Rule for Remote Shutdown (TCP-In)

Remote Volume Management

Remote Volume Management (RPC-EPMAP)Remote Volume Management – Virtual Disk Service Loader (RPC)Remote Volume Management – Virtual Disk Service (RPC)

Windows Management Instrumentation (WMI)

Windows Management Instrumentation (ASync-In)Windows Management Instrumentation (WMI-In)Windows Management Instrumentation (DCOM-In)

Computer Configuration – Policies – Administrative Templates – Network – Network Connections – Windows Firewall – Domain Profile

Windows Firewall: Allow inbound remote administration exception: EnabledAllow unsolicited incoming messages from these IP address: *

Computer Configuration – Policies – Administrative Templates – System – Device Installation

Allow remote access to the Plug and Play interface: Enabled

Шаг №5: На Windows 10 Pro авторизуюсь, к примеру, под пользователем Login: alektest, запускаю консоль командной строки и набираю команду обновления групповых политики с последующей перезагрузкой системы:

Win + R -> cmd.exe

| 123 | gpupdate /force shutdown /r /t 3 |

Шаг №6: Переключаюсь снова на систему Windows Server 2012 R2 Std, запускаю Computer Management

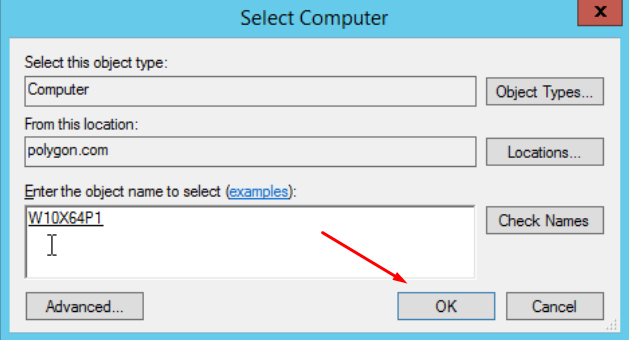

Win + X – Control Panel – Administrative Tools – Computer Management – Action – Connect to another computer… — и в окне “Select Computer” выбираю Another computer – Browse, указываю компьютер к которому хочу подключиться и нажимаю Check Names. Должно получиться вот так, как на представленном ниже скриншоте, а после нажимаю ОК

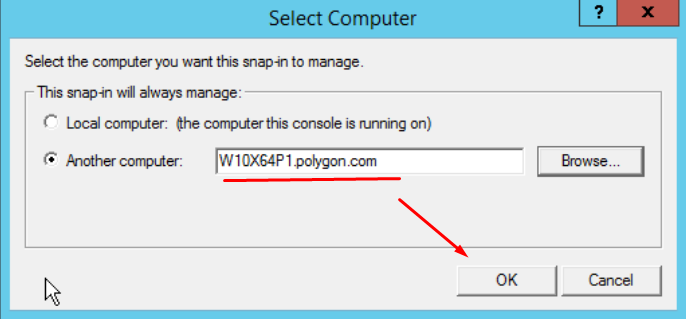

А после еще раз ОК

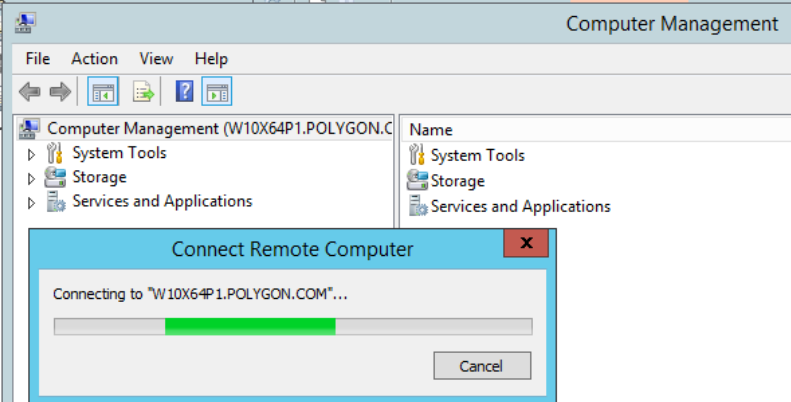

Инициируется подключение:

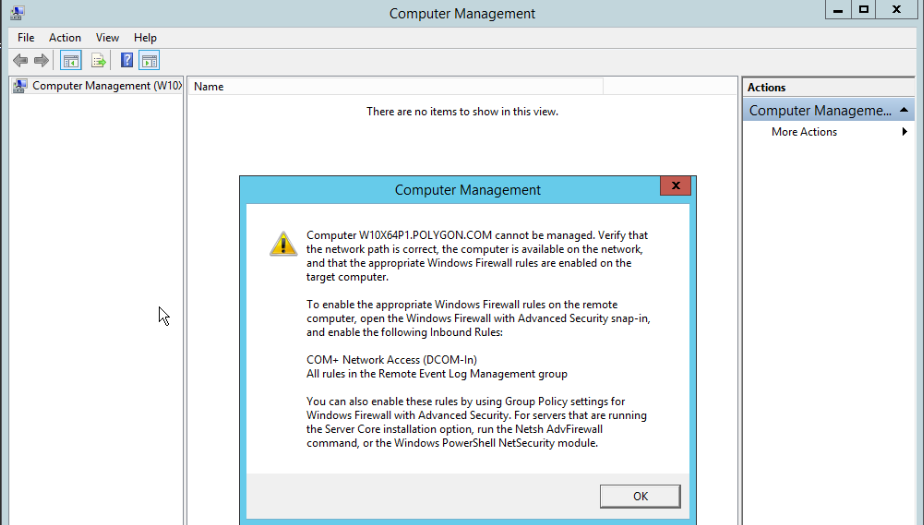

А вот когда я подключался просто надеясь, что я как вхож в группу Domain Admins смогу подключиться и взаимодействовать получал вот такую вот отбивку:

Computer W10X64P1.POLYGON.COM cannot be managed. Verify that the network path is correct, the computer on the network, and that the appropriate Windows Firewall rules are enabled on the target computer.

To enable the appropriate Windows Firewall rules on the remote computer, open the Windows Firewall with Advanced Security snap-in and enable the following incoming Rules:

- COM+ Network Access (DCOM-In)

- All Rules in the Remote Event Log Management Group

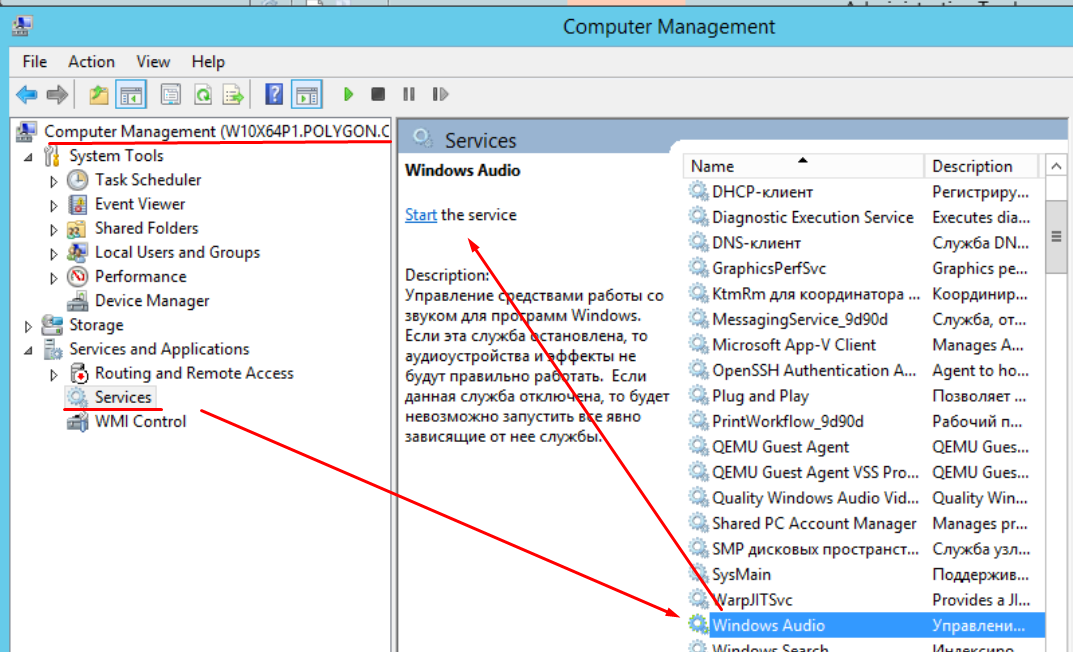

И я успешно подключен, могу смотреть логи системы, общие файлы, пользователей и группы, запускать и останавливать сервисы, к примеру, остановил службу “Windows Audio”

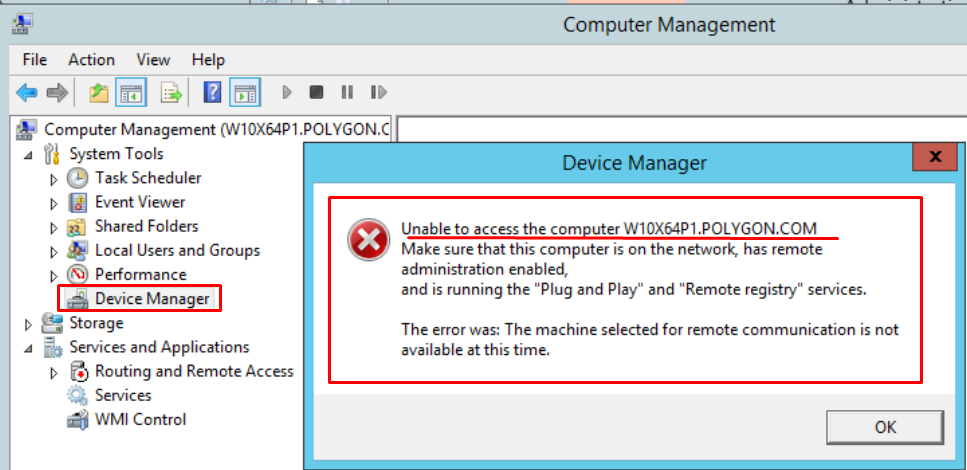

Пробую посмотреть какой оборудование у удаленной системы к которой я подключился. Для этого перехожу на Device Manager, но увы получаю отказ

Последующий анализ что еще не хватает вывел меня на статью "https://docs.microsoft.com/en-us/troubleshoot/windows-server/system-management-components/error-connect-device-manager-remotely" где официально уже нельзя таким образом подключиться для Windows Server 2012 R2 и Windows 10 всех редакций.

Причина: This problem occurs because Remote access to the Plug and Play (PNP) RPC interface has been removed in Windows 8 and Windows Server 2012.

По сути получается лавочку прикрыли. Но даже тот функционал что есть этого хватит каждому системному администратору за глаза.

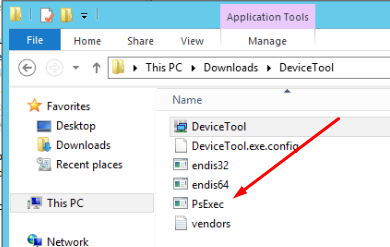

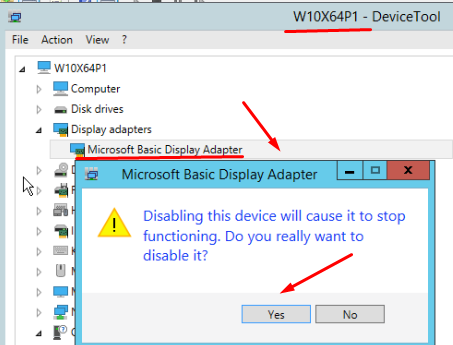

Шаг №7: Анализ, что можно сделать вывел меня на утилиту DeviceTool (http://www.device-tool.com/download/en-en/DeviceTool.zip)

Функционал утилиты:

Отображение устройств и их свойствВключение и выключение локальных устройствВключение и выключение устройств на удаленных компьютерахНе требует инсталляции в системуМожет запускаться на Windows 7/8/10 и Windows Server 2008/2012/2016/2019Бесплатна

Распаковываю ее, и чтобы можно было удаленно выключать/включать устройства в каталог куда утилита распакована нужно положить утилиту psexec.exe

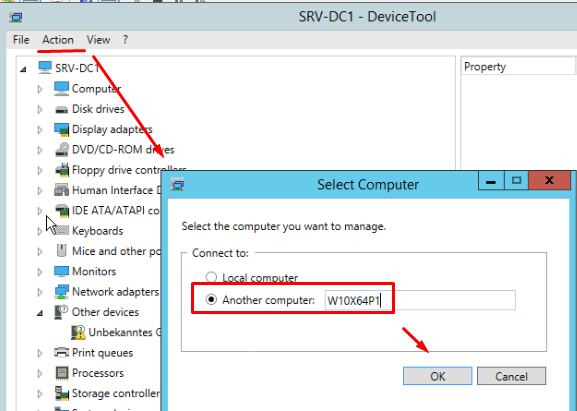

После чего через правый клик на DeviceTool выбираю меню “Run as administrator” – Yes – Action – Connect to another computer…, указываю явно именование компьютера, т.е. W10X64P1

И нажимаю OK

Подключение успешно.

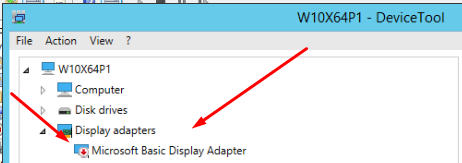

К примеру, выключаю устройство "Microsoft Basic Display Adapter"

И устройство успешно отключается:

Ну что ж, значит буду использовать штатный функционал для одно и для взаимодействия с устройствами контролируемых систем утилитой DeviceTool.

На заметку: Настройки GPO необходимы, т.к. я на работе у рабочих станций не выключаю штатный брандмауэр

Заметка полностью работоспособна, на этом у меня всё, с уважением автор блога Олло Александр aka ekzorchik.